04.01. ИДУ НА ВЫ

Страница 1 из 1

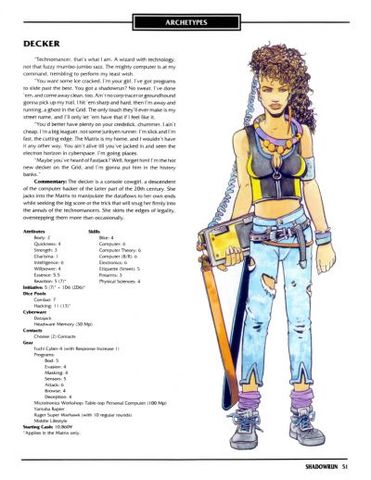

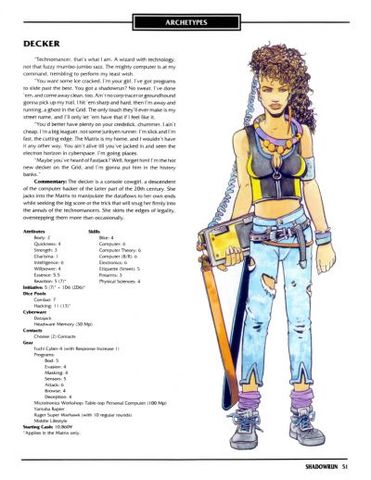

04.01. ИДУ НА ВЫ

04.01. ИДУ НА ВЫ

ТОМ IV. ДЖИХАД СЛУГ

Применяем изученное в реальной жизни.

Как и там - ТЕМА #7, АБЗАЦ #2446

ТЕМА #7, АБЗАЦ #2446 - причиной написания данного отрывка послужило раздражение дуростью "современных программистов".

- причиной написания данного отрывка послужило раздражение дуростью "современных программистов".

А без эмоций, что мы имеем?

Пусть, изначально было так:

Что изменило появление компьютеров?

Стало так:

В частном случае, например, так:

Очевидно, что во время боя летчику гораздо больше скажут "органы чувства" самолета, чем рассматривание неба через окно кабины.

Конечно, всяк видит здесь свое. Кто: "пишу программу и боеприпас залетает прямо в форточку вражеского штаба", а кто: "прикладываю гаджет и бабло само приходит". Это не важно. (Как устроена эта самая [Виртуальная реальность] и, самое главное, на что она способна, можете посмотреть там - ФОРУМ #8

ФОРУМ #8 ).

).

Меня здесь больше беспокоит то, чем она мешает.

А мешает она тем, что некоторые "стрелки" уже не проходят [Виртуальную реальность] насквозь, а возвращаются обратно с липовым результатом: "Вам нужен врач? Ваше мнение очень важно для нас". Или искажаются, или застревают... Возможно, даже порождают не нужные Вам действия: "00:01. Наша фирма первой поздравляет Вас с днем рождения". Это неизбежно просто в силу "неумолимых законов физики".

Как бороться? Во-первых к [Виртуальной реальности] присоединяется [Администрирование]. Т.е. специально обученные люди следят за тем, чтобы все работало. (Например, сегодня я получил сообщение: "С сего момента, личный кабинет Электросбыта по ночам будет недоступен". Видимо, ночной Администратор уволился).

[Администрирование] очевидно усложняет систему, но никаких гарантий не дает. Ну, не греет меня мысль, что между мной и моими деньгами на счете-карточке, образовалась цепочка из десятка IT-шников, которым на мои деньги, в лучшем случае, плевать.

Другой путь - добавить [Приложения], позволяющие [Человеку] контролировать прохождение "стрелок". Подпинывая застрявшие запросы. Но тогда, в чем смысл "автоматики и телемеханики", если я вынужден совершать те же ручные операции? "Смотрите, как просто на сайте гос.услуг можно получить выписку из пенсионного, чтобы отнести ее обратно в пенсионный!"

Еще более усугубляется бедствие, если в роли [Природы] выступает чиновник/управленец. Нет, конечно, мысль прицепить к экскаватору антенну и управлять им с дивана, греет. Но, если "антенну" крепят к тебе? И могут "поставить в очередь", "перезагрузить" или даже "стереть"? "У Вас нет QR-кода? Вы не человек! Или, хуже - инагент!"

Вот и приходишь к мысли, что [Виртуальная реальность] в настоящее время к [Человеку] враждебна. И нам есть, куда "совать паяльник". Рвать паразитный онлайн... Рушить сетевые магазины... Обходить цензуру... Разрабатывать протоколы свободной связи... "Джихад Слуг", о котором говорил в "Дюне" Фрэнк Герберт, однако.

Посмотрим на [Виртуальную среду] внимательнее. Она, ведь, очень неоднородна. Например, первый браузер, написанный лет тридцать назад так и выполняет большую часть осмысленной работы по показу вам Интернет-страниц. А то, что "накрутили сверху", оно не особенно и нужно, особенно, весь оживляж навязчивой рекламы. Нет, конечно показ видео и прочего мультимедиа, вещь часто полезная, но на вашем компьютере есть и кроме браузера куча проигрывателей, почему браузер не отдал эту работу им?

Получаем что-то вроде:

где маленькие кружки, затерянные, в [Виртуальной реальности], что-то делающие и написанные еще дедами нынешних IT-шников, пытаются понять, что хочет [Человек], и честно ему ответить. И если ваша "стрелочка" случайно попала к такой программе, ей повезло и есть шанс, что ваше сообщение дойдет до "Природы". Иначе - оно заблудится и сгинет.

Откуда, вообще, пошла эта мода на "обвешивание" программ ненужными "офисами"? Пятьдесят лет назад Брукс заметил - ТЕМА #64, АБЗАЦ #721

ТЕМА #64, АБЗАЦ #721 - что сама программа "весит" и, соответственно, стоит в 10 раз меньше, чем ее "офис", делающий работу с ней удобной и приятной. В те времена это понимание было полезно и Операционные Системы быстро пополнялись большим количеством удобных и единообразных инструментов. Но потом производители смекнули, что можно оставить ключевые 10% без изменений, а 90% "обвеса" поменять на что-то другое, получив почти ту же прибыль.

- что сама программа "весит" и, соответственно, стоит в 10 раз меньше, чем ее "офис", делающий работу с ней удобной и приятной. В те времена это понимание было полезно и Операционные Системы быстро пополнялись большим количеством удобных и единообразных инструментов. Но потом производители смекнули, что можно оставить ключевые 10% без изменений, а 90% "обвеса" поменять на что-то другое, получив почти ту же прибыль.

Второй источник преобладания ненужного кода над нужным - уже упомянутое наличие ошибок. Точнее, обязательное наличие ошибок (спасибо теретикам - Геделю и Тьюрингу). Из всех способов борьбы с ошибками "современные программисты" знают только один - добавление в код фрагментов, ошибки в которых не вызовут тяжелых последствий, особенно фрагментов, проверяющих, не случились ли ошибки. Программы становятся длиннее, ошибок в них становится больше, вероятность попасть найти понимающую программу - меньше... Бюрократия чистой воды.

Третий источник замусоривания порожден самой сутью эволюции человеческих технологий. Рассмотрим любое техническое средство. Например, телегу. Функция успешности ее применения выглядит примерно так:

По вертикали - Результаты. По горизонтали - Условия Применения. Т.е. если дорога хорошая и время распутицы еще не наступило, то вполне исправная телега вполне себе везет. При совершенствовании средства, например переходе к автомобилю, величина Результата возрастает многократно, но область Применимости всегда сужается. График вытягивается вверх, но сужается. А если автомобиль - вездеход, он, ведь, идет и по бездорожью? Не важно, ему нужен бензин, запчасти уход, развитая автомобильная промышленность: тысячи Условий, о которых хозяин телеги не мог и помыслить. При еще большем совершенствовании технического средства неправильное Применение может, даже, вызвать катастрофу (самолет может разбиться) и крылья графика уходят в минус.

Так, то кружки "полезной работоспособности" внутри [Виртуальной реальности] можно рассматривать как редкие пики правильного Применения.

Т.о. для победы над [Виртуальной реальностью] нам, во-первых, нужны средства удобного доступа к нужным программам. Но, ведь, [Приложения] это и делают? Нет. Нам нужен доступ путем упрощения модели [Виртуальной реальности], а не ее усложнения. Не покупка "чудодейственного решателя проблемы", а обыкновенное хакерство - умение заставить работать на себя чужую программу.

Второй способ добиться облегчения жизни - создание "безопасных" туннелей через [Виртуальную реальность].

Вплоть до отказа от нее в особо ответственных случаях.

Применяем изученное в реальной жизни.

Пришествие беспроводной эры сделает войну невозможной, потому что воевать станет глупо.

/Маркони, после изобретения радио/

Как и там -

ТЕМА #7, АБЗАЦ #2446

ТЕМА #7, АБЗАЦ #2446 - причиной написания данного отрывка послужило раздражение дуростью "современных программистов".

- причиной написания данного отрывка послужило раздражение дуростью "современных программистов".А без эмоций, что мы имеем?

Пусть, изначально было так:

Что изменило появление компьютеров?

Стало так:

В частном случае, например, так:

Очевидно, что во время боя летчику гораздо больше скажут "органы чувства" самолета, чем рассматривание неба через окно кабины.

Конечно, всяк видит здесь свое. Кто: "пишу программу и боеприпас залетает прямо в форточку вражеского штаба", а кто: "прикладываю гаджет и бабло само приходит". Это не важно. (Как устроена эта самая [Виртуальная реальность] и, самое главное, на что она способна, можете посмотреть там -

ФОРУМ #8

ФОРУМ #8 ).

).Меня здесь больше беспокоит то, чем она мешает.

А мешает она тем, что некоторые "стрелки" уже не проходят [Виртуальную реальность] насквозь, а возвращаются обратно с липовым результатом: "Вам нужен врач? Ваше мнение очень важно для нас". Или искажаются, или застревают... Возможно, даже порождают не нужные Вам действия: "00:01. Наша фирма первой поздравляет Вас с днем рождения". Это неизбежно просто в силу "неумолимых законов физики".

Как бороться? Во-первых к [Виртуальной реальности] присоединяется [Администрирование]. Т.е. специально обученные люди следят за тем, чтобы все работало. (Например, сегодня я получил сообщение: "С сего момента, личный кабинет Электросбыта по ночам будет недоступен". Видимо, ночной Администратор уволился).

[Администрирование] очевидно усложняет систему, но никаких гарантий не дает. Ну, не греет меня мысль, что между мной и моими деньгами на счете-карточке, образовалась цепочка из десятка IT-шников, которым на мои деньги, в лучшем случае, плевать.

Другой путь - добавить [Приложения], позволяющие [Человеку] контролировать прохождение "стрелок". Подпинывая застрявшие запросы. Но тогда, в чем смысл "автоматики и телемеханики", если я вынужден совершать те же ручные операции? "Смотрите, как просто на сайте гос.услуг можно получить выписку из пенсионного, чтобы отнести ее обратно в пенсионный!"

Еще более усугубляется бедствие, если в роли [Природы] выступает чиновник/управленец. Нет, конечно, мысль прицепить к экскаватору антенну и управлять им с дивана, греет. Но, если "антенну" крепят к тебе? И могут "поставить в очередь", "перезагрузить" или даже "стереть"? "У Вас нет QR-кода? Вы не человек! Или, хуже - инагент!"

Вот и приходишь к мысли, что [Виртуальная реальность] в настоящее время к [Человеку] враждебна. И нам есть, куда "совать паяльник". Рвать паразитный онлайн... Рушить сетевые магазины... Обходить цензуру... Разрабатывать протоколы свободной связи... "Джихад Слуг", о котором говорил в "Дюне" Фрэнк Герберт, однако.

Посмотрим на [Виртуальную среду] внимательнее. Она, ведь, очень неоднородна. Например, первый браузер, написанный лет тридцать назад так и выполняет большую часть осмысленной работы по показу вам Интернет-страниц. А то, что "накрутили сверху", оно не особенно и нужно, особенно, весь оживляж навязчивой рекламы. Нет, конечно показ видео и прочего мультимедиа, вещь часто полезная, но на вашем компьютере есть и кроме браузера куча проигрывателей, почему браузер не отдал эту работу им?

Получаем что-то вроде:

где маленькие кружки, затерянные, в [Виртуальной реальности], что-то делающие и написанные еще дедами нынешних IT-шников, пытаются понять, что хочет [Человек], и честно ему ответить. И если ваша "стрелочка" случайно попала к такой программе, ей повезло и есть шанс, что ваше сообщение дойдет до "Природы". Иначе - оно заблудится и сгинет.

Откуда, вообще, пошла эта мода на "обвешивание" программ ненужными "офисами"? Пятьдесят лет назад Брукс заметил -

ТЕМА #64, АБЗАЦ #721

ТЕМА #64, АБЗАЦ #721 - что сама программа "весит" и, соответственно, стоит в 10 раз меньше, чем ее "офис", делающий работу с ней удобной и приятной. В те времена это понимание было полезно и Операционные Системы быстро пополнялись большим количеством удобных и единообразных инструментов. Но потом производители смекнули, что можно оставить ключевые 10% без изменений, а 90% "обвеса" поменять на что-то другое, получив почти ту же прибыль.

- что сама программа "весит" и, соответственно, стоит в 10 раз меньше, чем ее "офис", делающий работу с ней удобной и приятной. В те времена это понимание было полезно и Операционные Системы быстро пополнялись большим количеством удобных и единообразных инструментов. Но потом производители смекнули, что можно оставить ключевые 10% без изменений, а 90% "обвеса" поменять на что-то другое, получив почти ту же прибыль.Второй источник преобладания ненужного кода над нужным - уже упомянутое наличие ошибок. Точнее, обязательное наличие ошибок (спасибо теретикам - Геделю и Тьюрингу). Из всех способов борьбы с ошибками "современные программисты" знают только один - добавление в код фрагментов, ошибки в которых не вызовут тяжелых последствий, особенно фрагментов, проверяющих, не случились ли ошибки. Программы становятся длиннее, ошибок в них становится больше, вероятность попасть найти понимающую программу - меньше... Бюрократия чистой воды.

Третий источник замусоривания порожден самой сутью эволюции человеческих технологий. Рассмотрим любое техническое средство. Например, телегу. Функция успешности ее применения выглядит примерно так:

По вертикали - Результаты. По горизонтали - Условия Применения. Т.е. если дорога хорошая и время распутицы еще не наступило, то вполне исправная телега вполне себе везет. При совершенствовании средства, например переходе к автомобилю, величина Результата возрастает многократно, но область Применимости всегда сужается. График вытягивается вверх, но сужается. А если автомобиль - вездеход, он, ведь, идет и по бездорожью? Не важно, ему нужен бензин, запчасти уход, развитая автомобильная промышленность: тысячи Условий, о которых хозяин телеги не мог и помыслить. При еще большем совершенствовании технического средства неправильное Применение может, даже, вызвать катастрофу (самолет может разбиться) и крылья графика уходят в минус.

Так, то кружки "полезной работоспособности" внутри [Виртуальной реальности] можно рассматривать как редкие пики правильного Применения.

Т.о. для победы над [Виртуальной реальностью] нам, во-первых, нужны средства удобного доступа к нужным программам. Но, ведь, [Приложения] это и делают? Нет. Нам нужен доступ путем упрощения модели [Виртуальной реальности], а не ее усложнения. Не покупка "чудодейственного решателя проблемы", а обыкновенное хакерство - умение заставить работать на себя чужую программу.

Второй способ добиться облегчения жизни - создание "безопасных" туннелей через [Виртуальную реальность].

Вплоть до отказа от нее в особо ответственных случаях.

Последний раз редактировалось: Gudleifr (Пт Май 06, 2022 10:14 pm), всего редактировалось 7 раз(а)

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

Хороший пример усложнения жизни под предлогом "автоматизации".

ГОЛДЕН КРИШНА

Из книги ХОРОШИЙ ИНТЕРФЕЙС - НЕВИДИМЫЙ ИНТЕРФЕЙС

2016

Неудивительно, что почти все крупные автомобильные компании работают сейчас над приложениями для смартфонов. Кто бы на их месте отказался? Вот и индустрия, в течение 120 лет использовавшая одну и ту же концепцию четырех колес, придумала нечто свеженькое. Некоторые из приложений, описанных в обзорах прессы и блогеров, способны разблокировать двери автомобиля.

Приложение для дистанционного управления моим BMW разблокирует двери автомобиля, запускает кондиционер и делает многое другое!

Таким образом компании уходят от вопроса, как сделать лучше автомобильный ключ.

Большинство приложений, открывающих двери, работают одинаково, поэтому давайте в исследовательских целях проверим, так ли восхитительно работает приложение BMW на iPhone с последней версией мобильной операционной системы Apple. По словам Apple, это "самая продвинутая в мире мобильная ОС. В ее самой лучшей форме".

1. Подойти к машине.

Я подхожу к машине и хочу открыть дверь.

2. Вытащить смартфон.

Я хочу открыть дверь. Я лезу в карман и осторожно вытягиваю телефон: ведь я, конечно, не хочу уронить хрупкую вещь из стекла и тонкого металла на бетонный пол парковки.

3. Активизировать смартфон.

Я хочу открыть дверь машины. Я смотрю на смартфон и почти машинально активизирую его, нажимая главную кнопку и проводя по экрану.

4. Разблокировать смартфон.

Я хочу открыть дверь машины. Я смотрю на телефон и нажимаю круглую кнопку Home внизу для активизации сканера отпечатка пальца и разблокировки телефона.

5. Выйти из приложения, открытого последним.

Я хочу открыть дверь машины. Я смотрю на смартфон, вижу приложение, открытое последним, и нажимаю кнопку Home, чтобы выйти из него (надеюсь, я не отвлекусь на ленту "Твиттера". Кстати, вы видели последние фото наследника престола? Он так быстро растет! Ах да, о чем это я?).

6. Выйти из группы, открытой последней.

Я хочу открыть дверь машины. Я смотрю на смартфон, вижу группу приложений, в которую входило последнее открытое приложение, и нажимаю Home, чтобы закрыть просмотр группы.

7. Пролистать ряды значков, отыскивая приложение.

Я хочу открыть дверь машины. Я смотрю на телефон и вижу домашний экран. Я пролистываю экраны со значками приложений слева направо, просматривая их логотипы и мелкие надписи внизу, пытаясь найти нужное приложение.

8. Ткнуть пальцем в значок приложения.

Я хочу открыть дверь машины. Я смотрю на смартфон и тыкаю пальцем в значок приложения, открывающего дверь.

9. Подождать, пока приложение откроется, и постараться найти действие, открывающее дверь.

Я хочу открыть дверь своей машины. Я смотрю на телефон и вижу красивую карту Северной Америки.

10. Предположить, что нужное действие находится в меню Control, и ткнуть в него.

Я хочу открыть дверь машины. Я смотрю на смартфон и вижу множество возможностей. Скрестив пальцы, я нажимаю пункт Control внизу.

11. Нажать кнопку "Отпирание".

Я хочу открыть дверь машины. Я смотрю на телефон и вижу там множество возможностей. Кнопка справа вверху называется Locking/Unlogcking (Запирание/Отпирание). Я нажимаю ее.

12. Перетянуть ползунок к значению отпирания.

Я хочу открыть дверь машины. Я смотрю на смартфон, где отображается двусторонний ползунок с символом запирания слева и символом запирания справа. Я перетягиваю ползунок направо, так как я все еще хочу открыть дверь машины.

13. Физически открыть дверь машины.

Я хочу открыть дверь машины. Я смотрю на телефон, на экране которого написано "Передача данных успешно завершена". Не совсем ясно, что это значит, но слово "успешно" обнадеживает... О мой

Бог, да! Мое сердце колотится как сумасшедшее - двери машины разблокированы и я могу их открыть!

Погодите - 13 шагов? Что вообще происходит? Все начиналось с того, что я шел к своей машине. Я просто хотел открыть дверь. Это, кажется, не сложно.

У меня была цель, но, чтобы достичь ее, потребовался экран смартфона. Благодаря приложению на это ушла всего дюжина шагов!

Это еще страсть или уже безумие? Это и в самом деле новая веха в развитии автомобильного ключа? Подумайте и честно признайтесь: ответ - нет.

Я понимаю, отказаться от своего наркотика нелегко.

Представьте, что вместо всего этого мы применили первый принцип невидимого интерфейса, полностью отказавшись от использования экрана, и сфокусировались на типичном процессе. В конце концов, как сказал Эдвард Тафти, "перегрузки, хаос и неопределенность - не спутники информации, а ошибки дизайнера".

Избавившись от графического пользовательского интерфейса, мы получим всего два шага.

1. Подойти к машине.

2. Открыть дверь.

Все промежуточное можно смело отбросить.

Звучит невероятно? Между тем за целых 10 лет до выпуска этого 13-шагового приложения, до наступления эры экранно-ориентированного мышления, такая задача была успешно решена компанией Siemens и реализована Mersedes-Benz.

Вот какое было решение: когда вы беретесь за дверную ручку (неотъемлемая часть открытия двери), машина отправляет низкочастотный радиосигнал, проверяя, что ваши ключи находятся где-то поблизости - скажем, в кармане или в сумке,- и, если это так, дверь немедленно открывается без необходимости каких-либо дополнительных действий.

Улучшение автомобильного ключа? Безусловно.

На это некоторые возражали мне: "Ну нет, без приложения не обойтись. А что, если я запер ключи в машине? Вот тут-то и пригодится приложение!"

Не позволяйте вашим эмоциям отключать мозг. Машина способна определить, где находятся ключи, и дверь просто не запрется, если они внутри. А багажник? Вы даже не сможете его захлопнуть, если забыли в нем ключи. Другими словами, запереть ключи в машине никак нельзя.

Пересмотрев концепцию и перейдя от цифрового экрана к последовательности наших обычных действий, инженеры Siemens создали интуитивно понятное и потрясающе элегантное решение отпирания дверей для Mersedes (у вас нет "мерседеса", но такое решение знакомо потому, что оно было адаптировано и для других автомобильных концернов).

Система Siemens - новая ступень в развитии автомобильного ключа? Еще какая. Если за основу берется типичный процесс, это значит, что вы просто делаете то же, что и всегда. Отказ от цифровых интерфейсов означает, что вы не тратите время на изучение, настройку и использование интерфейсов, потому что в них, собственно, и не было нужды. Вот это и есть качественное инженерное мышление, особенно когда работа идет над повседневными задачами.

***

Хочется, конечно, спросить: а зачем, вообще, делать ключ электрическим? Или, даже: а зачем нужен частный автомобиль? Но таковы условия нашей жизни. Мы не можем сразу захватить "а) телефон, б) телеграф, в) железнодорожные станции, г) мосты в первую голову".

ГОЛДЕН КРИШНА

Из книги ХОРОШИЙ ИНТЕРФЕЙС - НЕВИДИМЫЙ ИНТЕРФЕЙС

2016

Неудивительно, что почти все крупные автомобильные компании работают сейчас над приложениями для смартфонов. Кто бы на их месте отказался? Вот и индустрия, в течение 120 лет использовавшая одну и ту же концепцию четырех колес, придумала нечто свеженькое. Некоторые из приложений, описанных в обзорах прессы и блогеров, способны разблокировать двери автомобиля.

Приложение для дистанционного управления моим BMW разблокирует двери автомобиля, запускает кондиционер и делает многое другое!

Таким образом компании уходят от вопроса, как сделать лучше автомобильный ключ.

Большинство приложений, открывающих двери, работают одинаково, поэтому давайте в исследовательских целях проверим, так ли восхитительно работает приложение BMW на iPhone с последней версией мобильной операционной системы Apple. По словам Apple, это "самая продвинутая в мире мобильная ОС. В ее самой лучшей форме".

1. Подойти к машине.

Я подхожу к машине и хочу открыть дверь.

2. Вытащить смартфон.

Я хочу открыть дверь. Я лезу в карман и осторожно вытягиваю телефон: ведь я, конечно, не хочу уронить хрупкую вещь из стекла и тонкого металла на бетонный пол парковки.

3. Активизировать смартфон.

Я хочу открыть дверь машины. Я смотрю на смартфон и почти машинально активизирую его, нажимая главную кнопку и проводя по экрану.

4. Разблокировать смартфон.

Я хочу открыть дверь машины. Я смотрю на телефон и нажимаю круглую кнопку Home внизу для активизации сканера отпечатка пальца и разблокировки телефона.

5. Выйти из приложения, открытого последним.

Я хочу открыть дверь машины. Я смотрю на смартфон, вижу приложение, открытое последним, и нажимаю кнопку Home, чтобы выйти из него (надеюсь, я не отвлекусь на ленту "Твиттера". Кстати, вы видели последние фото наследника престола? Он так быстро растет! Ах да, о чем это я?).

6. Выйти из группы, открытой последней.

Я хочу открыть дверь машины. Я смотрю на смартфон, вижу группу приложений, в которую входило последнее открытое приложение, и нажимаю Home, чтобы закрыть просмотр группы.

7. Пролистать ряды значков, отыскивая приложение.

Я хочу открыть дверь машины. Я смотрю на телефон и вижу домашний экран. Я пролистываю экраны со значками приложений слева направо, просматривая их логотипы и мелкие надписи внизу, пытаясь найти нужное приложение.

8. Ткнуть пальцем в значок приложения.

Я хочу открыть дверь машины. Я смотрю на смартфон и тыкаю пальцем в значок приложения, открывающего дверь.

9. Подождать, пока приложение откроется, и постараться найти действие, открывающее дверь.

Я хочу открыть дверь своей машины. Я смотрю на телефон и вижу красивую карту Северной Америки.

10. Предположить, что нужное действие находится в меню Control, и ткнуть в него.

Я хочу открыть дверь машины. Я смотрю на смартфон и вижу множество возможностей. Скрестив пальцы, я нажимаю пункт Control внизу.

11. Нажать кнопку "Отпирание".

Я хочу открыть дверь машины. Я смотрю на телефон и вижу там множество возможностей. Кнопка справа вверху называется Locking/Unlogcking (Запирание/Отпирание). Я нажимаю ее.

12. Перетянуть ползунок к значению отпирания.

Я хочу открыть дверь машины. Я смотрю на смартфон, где отображается двусторонний ползунок с символом запирания слева и символом запирания справа. Я перетягиваю ползунок направо, так как я все еще хочу открыть дверь машины.

13. Физически открыть дверь машины.

Я хочу открыть дверь машины. Я смотрю на телефон, на экране которого написано "Передача данных успешно завершена". Не совсем ясно, что это значит, но слово "успешно" обнадеживает... О мой

Бог, да! Мое сердце колотится как сумасшедшее - двери машины разблокированы и я могу их открыть!

Погодите - 13 шагов? Что вообще происходит? Все начиналось с того, что я шел к своей машине. Я просто хотел открыть дверь. Это, кажется, не сложно.

У меня была цель, но, чтобы достичь ее, потребовался экран смартфона. Благодаря приложению на это ушла всего дюжина шагов!

Это еще страсть или уже безумие? Это и в самом деле новая веха в развитии автомобильного ключа? Подумайте и честно признайтесь: ответ - нет.

Я понимаю, отказаться от своего наркотика нелегко.

Представьте, что вместо всего этого мы применили первый принцип невидимого интерфейса, полностью отказавшись от использования экрана, и сфокусировались на типичном процессе. В конце концов, как сказал Эдвард Тафти, "перегрузки, хаос и неопределенность - не спутники информации, а ошибки дизайнера".

Избавившись от графического пользовательского интерфейса, мы получим всего два шага.

1. Подойти к машине.

2. Открыть дверь.

Все промежуточное можно смело отбросить.

Звучит невероятно? Между тем за целых 10 лет до выпуска этого 13-шагового приложения, до наступления эры экранно-ориентированного мышления, такая задача была успешно решена компанией Siemens и реализована Mersedes-Benz.

Вот какое было решение: когда вы беретесь за дверную ручку (неотъемлемая часть открытия двери), машина отправляет низкочастотный радиосигнал, проверяя, что ваши ключи находятся где-то поблизости - скажем, в кармане или в сумке,- и, если это так, дверь немедленно открывается без необходимости каких-либо дополнительных действий.

Улучшение автомобильного ключа? Безусловно.

На это некоторые возражали мне: "Ну нет, без приложения не обойтись. А что, если я запер ключи в машине? Вот тут-то и пригодится приложение!"

Не позволяйте вашим эмоциям отключать мозг. Машина способна определить, где находятся ключи, и дверь просто не запрется, если они внутри. А багажник? Вы даже не сможете его захлопнуть, если забыли в нем ключи. Другими словами, запереть ключи в машине никак нельзя.

Пересмотрев концепцию и перейдя от цифрового экрана к последовательности наших обычных действий, инженеры Siemens создали интуитивно понятное и потрясающе элегантное решение отпирания дверей для Mersedes (у вас нет "мерседеса", но такое решение знакомо потому, что оно было адаптировано и для других автомобильных концернов).

Система Siemens - новая ступень в развитии автомобильного ключа? Еще какая. Если за основу берется типичный процесс, это значит, что вы просто делаете то же, что и всегда. Отказ от цифровых интерфейсов означает, что вы не тратите время на изучение, настройку и использование интерфейсов, потому что в них, собственно, и не было нужды. Вот это и есть качественное инженерное мышление, особенно когда работа идет над повседневными задачами.

***

Хочется, конечно, спросить: а зачем, вообще, делать ключ электрическим? Или, даже: а зачем нужен частный автомобиль? Но таковы условия нашей жизни. Мы не можем сразу захватить "а) телефон, б) телеграф, в) железнодорожные станции, г) мосты в первую голову".

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

"В конечном счете максимально высокий технологический уровень достигается при использовании чужой системы в качестве решения поставленной перед разработчиком задачи". Д.Я.Левин, Инструментальный комплекс программирования на основе языка высокого уровня, 1987.

На страницах этих заметок мы не раз уже встречали хакеров, пытающихся обмануть компьютер в разговоре, ударить его по контактам, запутать, поменяв цифры в каких-то таблицах... Чуть ли не в реальном режиме времени...

Поединок с компьютером в повести-игре М.Пухова "Путь домой":

Но всегда ли для этого нужна какая-то кибернетическая магия?

ХАКЕР 5/99

МНОГО УМА НЕ НУЖНО

ИГОРЬ ПИСКУНОВ

При ежедневном чтении отчетов о сломанных сайтах и о дырках в системах безопасности, складывается впечатление, что для получения важных паролей нужно иметь хакерскую практику в течение десяти лет. Оказывается, все гораздо проще. Как выяснилось в результате исследования, способы проникновения в системы до боли просты. Первый популярный способ - представиться другим лицом и начать плакаться, что накрылся диск компьютера. По крайней мере, телефоны вы получите точно. Злоумышленник узнал имя законного пользователя с помощью автоматического секретаря, который продиктовал имена всех сотрудников.

Атаки оказываются успешными исключительно благодаря услужливости и вежливости сотрудников. Точно так же, как люди автоматически придерживают дверь в подъезд с кодовым замком, когда кто-нибудь идет следом за ними, так и многие сотрудники часто, не задумываясь, предоставляют информацию, достаточную для доступа к секретной информации. Стоит вспомнить еще один случай, когда студент проводил опрос на стоянке возле здания управления одной крупной промышленной компании. Он говорил своим респондентам, что пишет курсовую работу на тему о неудачном выборе пароля. Попутно он выяснял и сам пароль, и информацию, достаточную для того, чтобы узнать идентификатор пользователя. Другой пример подлога - получение хакером номера телефона, на единицу отличающийся от номера модемного пула местного банка. Компьютер был запрограммирован на выдачу того же экрана регистрации, что и у банка. Время от времени кто-нибудь набирал номер неправильно и попадал на номер хакера, вводя логины и пароли. Потом сеанс обрывался, и пользователь просто полагал, что произошла ошибка. После чего даже не вспоминал об инциденте.

На страницах этих заметок мы не раз уже встречали хакеров, пытающихся обмануть компьютер в разговоре, ударить его по контактам, запутать, поменяв цифры в каких-то таблицах... Чуть ли не в реальном режиме времени...

Поединок с компьютером в повести-игре М.Пухова "Путь домой":

Я взял подписанный документ и отправился в диспетчерскую. Там-то и начались непредвиденные осложнения, о подробностях которых Коршунов желал сейчас услышать. Я сунул бланк в приемную щель машины, и та незамедлительно выплюнула его обратно! На дисплее зажглась надпись: "Не указана цель полета".

- А ты что?- спросил Коршунов. В общих чертах он уже знал о происшествии, был осведомлен и о результатах, сейчас его интересовали детали.

- Я написал на бланке "Земля" и сунул бумагу обратно в машину.

- Молодец!- похвалил Коршунов.- А она?

- Тут же выбросила назад. На дисплее загорелось: "Заправка не разрешается. Судно не приспособлено для полета к планетам, имеющим атмосферу. В заявку следует включить требование об установке на судно стабилизаторов и тормозных щитков".

- А ты?- спросил Коршунов. Зная его "любовь" к компьютерам, нетрудно понять, что ситуация его развлекала.

- Я. естественно, зачеркнул слово "Земля", вписал "Луна" - и туда же.

- Находчиво! - определил Коршунов и посмотрел на часы.- Кажется, нам пора. Держись, штурман!

...

- А что дальше?- спросил Коршунов.- Ты написал "Луна"...

- Она опять вернула заявку. Теперь на дисплее значилось: "Заправка не разрешается. Судно не приспособлено для полета к планетам, не имеющим атмосферы. В заявку следует включить требование об установке на судно посадочных амортизаторов".

- Я волком бы выгрыз бюрократизм!- с чувством процитировал Коршунов.- Тебе следовало назвать второй причал "Гагарина".

- Я думал об этом. Проклятая машина не выделила бы нам трех с половиной тонн топлива и ресурса на десять дней для перелета с причала на причал. Я исправил "Луна" на "Земля" и вписал требование насчет тормозных щитков. В результате "Кон-Тики" утяжелился на полсотни килограммов. Но если бы я оставил "Луна", навеска была бы вдвое тяжелее. Правда, еще не поздно от них отделаться

- Я смотрел,- сказал Коршунов. Приварено насмерть. Но не огорчайся, штурман. Может, еще пригодятся. Кто знает...

***

На парадоксальные свойства ОС-оборотней опирается простая игра, демонстрирующая в действии "машину-бюрократа", с которой столкнулся А.Перепелкин. Введите в ПМК вспомогательную программу, формирующую "электронного перестраховщика": 00.1 01.ВП 02.5 03.2 04.Fx2 05.Fx2 06.Fx2 07.ПА 08.С/П, нажмите F АВТ В/О С/П. На индикаторе 0. Загляните в регистр А (условимся, что именно сюда, по мнению машины, следует вписать требование насчет дополнительного оборудования) - там пока вроде ничего нет. Теперь В/О и вводите основную программу: 00.ПС 01.ИПА 02.ИПС 03.С/П. Как видим, она не содержит ничего, кроме записи числа (заявки на топливо) в регистр С, опроса регистров А и С и выдачи содержимого последнего на индикатор. F АВТ В/О. Наберите какое-нибудь число (нужное вам количество топлива) и С/П. На индикаторе загорается ЕГГОГ! Можете повторять процедуру (В/О - топливо - С/П) сколько угодно, даже вводить заявку вручную: (топливо) ПС ИПА (на индикаторе - ноль!) ИПС - бесполезно, упрямая машина, удостоверившись, что вы не выполнили ее условий, при последней команде будет упорно сигнализировать об ошибке! Лишь когда вы сдадитесь и включите в заявку требование насчет оборудования (зашлете что-нибудь в регистр А), она будет принята.

Но всегда ли для этого нужна какая-то кибернетическая магия?

ХАКЕР 5/99

МНОГО УМА НЕ НУЖНО

ИГОРЬ ПИСКУНОВ

При ежедневном чтении отчетов о сломанных сайтах и о дырках в системах безопасности, складывается впечатление, что для получения важных паролей нужно иметь хакерскую практику в течение десяти лет. Оказывается, все гораздо проще. Как выяснилось в результате исследования, способы проникновения в системы до боли просты. Первый популярный способ - представиться другим лицом и начать плакаться, что накрылся диск компьютера. По крайней мере, телефоны вы получите точно. Злоумышленник узнал имя законного пользователя с помощью автоматического секретаря, который продиктовал имена всех сотрудников.

Атаки оказываются успешными исключительно благодаря услужливости и вежливости сотрудников. Точно так же, как люди автоматически придерживают дверь в подъезд с кодовым замком, когда кто-нибудь идет следом за ними, так и многие сотрудники часто, не задумываясь, предоставляют информацию, достаточную для доступа к секретной информации. Стоит вспомнить еще один случай, когда студент проводил опрос на стоянке возле здания управления одной крупной промышленной компании. Он говорил своим респондентам, что пишет курсовую работу на тему о неудачном выборе пароля. Попутно он выяснял и сам пароль, и информацию, достаточную для того, чтобы узнать идентификатор пользователя. Другой пример подлога - получение хакером номера телефона, на единицу отличающийся от номера модемного пула местного банка. Компьютер был запрограммирован на выдачу того же экрана регистрации, что и у банка. Время от времени кто-нибудь набирал номер неправильно и попадал на номер хакера, вводя логины и пароли. Потом сеанс обрывался, и пользователь просто полагал, что произошла ошибка. После чего даже не вспоминал об инциденте.

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

Конечно, таскать чужие пароли, чтобы стащить чужие файлы не очень хорошо. Но, если файлы уже на твоем компьютере, но тебе не дают ими пользоваться?

ХАКЕР 4/99

БЕДНОСТЬ НЕ ПОРОК, А СПОСОБ ШЕВЕЛИТЬ МОЗГАМИ...

CAPTAIN КОЛБАСЬЕВ

Те, кто лазит по Интернету, наверняка натыкались на целые залежи очень полезных прог, но все они как, правило, либо шароварные (т.е. за них надо платить зеленые бабки, чтобы прислали код), либо с ограниченным временем действия. Таких программулек накапливается куча, и обходиться без них как-то не хочется, привыкаешь как к помойному ведру. Я бы с удовольствием платил бы за них, но так как постоянная статья дохода, стипендия, составляет всего 4$ USA (да и ту еще не дадут вовремя), приходится крепко думать, как потратить эти "бешеные деньги" и шевелить мозгами в другом направлении.

Очень многие программки с ограниченным временем действия (или по-русски trial'bi) после деинсталляции и повторной установки все равно отказываются работать. (Про)двинутый Чайник сообразит, что прога где-то оставила свой хвост и, натыкаясь на него, отказывается работать. Что делать?

Продвинутый хакер сразу кинется исследовать прогу, чтоб взломать ее и изменить код, отвечающий за проверку времени действия. А что делать Чайнику? Сидеть и ждать, когда другие взломают, и потом долго лазить по хакерским сайтам в надежде найти код или пароль для любимой программки? Ни в коем случае! Лучше попытаемся сделать это все своими шаловливыми ручками.

Немного теории и умозаключений. Где может прятаться хвост? Мест не так уж и много:

1. системный регистр (если у тебя, конечно, стоит Windows 95/98 или NT);

2. файл win.ini (системный файл - анахронизм (пережиток, родные вы мои), тянущийся со времен Windows 3.1);

3. создается программой собственный хитрый файл в каталоге Windows, в котором регистрируются все изменения (обычно создается при первом запуске установленной программы).

Ну а теперь чем и как все это отловить? Сразу выражу благодарность стойкому борцу с хакерами всех мастей журналу GAME.EXE (под предводительством бравого казачьего атамана Михаила Новикова) за то, что на CD диске к журналу #2 за 1999 год в разделе "полезные утилиты" выложил очень полезную утилиту Regmon95 (Regmon for Windows NT/9x Mark Russinovich and Bryce Cogswell http://www.sysinternals.com). Кстати, с сайта www.sysinternals.com скачайте еще одну полезняшку (как говорит Евгений Козловский - кто не знает: www.computerra.ru ) по имени Filemon (Filemon for Windows NT/9x Mark Russinovich and Bryce Cogswell www.sysinternals.com). Кратенько опишу, что это такое.

Как понял из названия, Regmon for Windows NT/9x это ни что иное, как монитор регистра, который отслеживает все обращения к регистру любыми программами и ведет запись всех обращений, a Filemon - фиксирует все обращения программ к файлам (гениально!). Мощные инструменты для ловли нежелательных связей.

А теперь испробуем на примере эту комбинацию из трех пальцев (пардон, программ). У меня есть любимая программка NETmon v.2.0 для контроля скорости соединения с Интернетом (даже и не вспомню, откуда ее выловил, если приспичит, то попробуй глянуть на каком-нибудь www.download.ru), но вот беда - через 10 дней после установки она (программа) прекращает работать.

Делаю раз. Запускаю Regmon.

Делаю два. Запускаю Filemon.

Делаю три. Запускаю NETmon.

Смотрю, и волосы дыбом. В окнах Regmon'a и Filemon'a тьма всяких записей. Если чуток напрячься, то вполне можно найти знакомое название "netmon" и в опциях программ, в разделе "фильтр", поставить netmon. Закрываю все и открываю заново. Вот теперь порядок, зафиксированы записи, относящиеся только к нужной программе. Ну а теперь ну очень тщательный (скрупулезный, для умных) анализ полученной информации.

В Filemon отсутствует любая информация к размышлению. Даже для полковника Исаева

[Честно говоря, раздобыть сейчас подобные утилиты, тоже еще тот квест. Например, конкретно эти, попав в лапы Microsoft, превратились во что-то очень плохо поддерживаемое.- G.]

В Filemon что-то ничего в глаза не бросилось. Банальное обращение проги к своему ехе'шному файлу и dll'елкe. В Regmon'e уже интересней. Сразу замечается наглое обращение программы к одному и тому же ключу регистра. Два раза щелкаю по выбранной записи в регмониторе, и открывается виндовсный Regedit, откуда с чистой совестью удаляется треклятый ключ. (Прежде чем лезть в системный реестр - сделай резервную копию файлов реестра (systm.dat и user.dat из корневого директория Виндов), чтобы не пришлось рвать волосы на одном месте и переустанавливать систему).

Regmon с отловленным ключом реестра

Ну а теперь осталось только посмотреть на конечный результат. Запускаю NETmon - все в порядке, фокус удался, факир оказался трезв, что в общем-то странно, учитывая специфику "тонкой" работы с реестром. Все. Фанфары и поздравления. Низкие поклоны и широкий занавес. Концерт закончен. А по традиции, следуя классическим библейским традициям (Muslims - must die!), вручаю удочку - рыбу при наличии извилистых мозгов и прямых (обязательно!) рук поручаю ловить тебе самому... Хорошего клева!

ХАКЕР 5/99

АТАКА НА ТРЕТЬИХ ГЕРОЕВ

CHOOK(KSW)

Ты заблуждаешься, если думаешь, что игроломателыное дело обязательно сопряжено с прокапыванием кротовьих нор в программных кодах. Многого подчас можно достичь, и на пушечный выстрел не приближаясь к шестнадцатиричным дебрям.

Сегодня мы о тобой научимся, кок заставить "Героев Меча и Могии 3" работать без компакт-диска. Зачем это нужно? Ну, быть может, ты не вынимаешь диск из сидишного привода, играя днями и ночами. И хотя всем известно, что с ним ничего не случится, все же тебя гложут сомнения, а вдруг на его прекрасной блестящей поверхности медленно, но верно появляются случайные царапины? Лучше бы вынуть этот чудесный диск, положить его на место в коробочку и спрятать подольше от солнечных лучей, тем более от какого-то там лазера.

Или, быть может, тебе захотелось научиться азам хакерскаго мастерства применительно к играм. Захотелось, признавайся? Тогда ты по адресу, так как это именно то, чем мы с тобой сейчас займемся на примере игры Heroes of Might&Magic III.

Договоримся, что не будем использовать никаких других примочек и отмычек, кроме собственных мозгов. И действовать станем не по заранее начерченному сценарию, а согласно естественному течению событий. Вот ты купил компакт с "Героями", припер его домой, проинсталлировал и, потирая ручонки в предвкушении грядущих свершений на хакеризаторском фронте, принялся зазубривать содержимое файла readme.txt...

Ну ты там как, готов? Тогда приступим.

1. Все правильно: твой сегодняшний хакерский подвиг начнется с инсталляции. Ставь игру в любую директорию на диске <С:>, только не в Негоеs3. Проинсталлированную игру, размером 200мег, скопируй в любое другое место на винчестере. Теперь деинсталлируй ее к такой-то матери. И так пять раз.

Ладно, серьезно: деинсталлируй. Затем верни скопированные файлы на прежнее место. Тебе это необходимо, чтобы выяснить, не хранит ли игра свои настройки в каком-нибудь другом месте на компьютере.

Запускай heroes3.exe. Игра ругается но отсутствие диска. На экран вылез большой текстовый экран, целью вылезания которого является нас огорчить. В нем говорится, что играть тебе дозволенно только по сетке, а ежели хочешь поиграться один, то изволь перезапустить игру. "Перезапустить игру" - то есть проверка наличия компакт-диска производится, скорее всего, только при запуске, и потом в процессе игры ее уже не будет. Отлично.

2. Мы с тобой получили отрицательный результат, когда компакт с игрой был в CD-ROM приводе. О чем это говорит? Эй, ну-ка пораскинь мозгами! ...Ты прав как никогда: игра даже и не пытается искать свой компакт, поочередно обшаривая все имеющиеся диски. Где-то у нее были прописаны данные о том, под какой буквой сидюшный привод находится. Более того, мы знаем, что данные эти утратились при деинсталляции, а значит - они были прописаны не в каталоге с игрой.

Стирай игру с винчестера и инсталлируй заново.

Многие программы, в том числе и игры, хранят свои данные в маздайском реестре (если не в курсе, это такая сводная база данных о настройках системы). Запускай редактор реестра (пуск/выполнить, набирай regedit.exe, жми Enter). В подобных случаях, как наш с тобой, лучше всего сразу отправляться в директорию реестра HKEY_LOCAL_MACHINE\Software. Там находятся названия фирм-производителей.

Ищи "геройского" разработчика - New World Computing. Он там есть. Заползай в его директорию, пошарься в ней... Вскоре тебе на глаза попадается строка CDDrive "D:\". To есть прямо указан путь к твоему компакту! Поганенько ухмыляясь, меняем "D:\" на "С:\".

Ты закрываешь regedit.exe и, торопясь, запускаешь "Героев"... облом. Опять игра грязно занудствует, что сидюка не видит, и без него идти не хочет.

Ладно, давай мыслить логически. Как игра определяет, ее это диск или нет? Она может: 1 - проверять метку диска; 2 - проверять наличие определенных файлов; 3 - проверять, что на него ничего нельзя записать; 4 - что системная функция Windows (Win32 API) сообщает о том, что указанное устройство - CD-ROM. Деваться некуда, начинаем пробовать по порядку.

3. посмотри, какая метка, диска у компакта с игрой. Такую же метку сделай у диска <С:> (пуск/выполнить, label с: Heroes3). Запускай игру. Гм. Ну что ж, отчаиваться не с чего, перейдем к следующему пункту.

4. Наличие каких файлов может проверять игра? Ежу понятно: тех, где записаны-данные, которое она читает непосредственно с компакта. Смотрим компакт. На удивление, круглый. Теперь смотрим его содержимое. В директории Heroes3 находится поддиректория Data, в которой два файла: Heroes3.snd и HeroesS.vid. Ага. Копируем всю директорию Heroes3 с компакта в корень диска <C:> (понял, почему тогда не надо было ставить игру в директорию Heroes3? - перестраховавшись таким образом, ты избавил себя от необходимости делоть лишнюю инсталляцио).

Что, не помещаются файлы на твоем диске <C:>? А ты что ж думал - махина такая, четыреста мегов! Но деваться некуда, освобождай место. Хакеризаторское мастерство требует жертв, и пусть ими падут самые невинные из твоих файлов. Теперь запускай игру. ЗАРАБОТАЛО!!! Ну вот, а ты сомневался. Гибель твоих фойлов оказалась ненапрасной.

5. Но и все же, и все же... 400 мегов - это ни в какие ворота не лезет. Как бы от них избавиться? Точнее, от него. От здоровенного файла Heroes3.vid, который нам "не нравится". Попробуй, сотри его. И запусти игру. Опять она талдычет, что отсутствует CD. Так-с... ну, давай еще разок помыслим логически. Игра мажет проверять наличие файла, его содержимое, длину и атрибуты. Погнали по порядку.

6. Открой любой текстовый редактор и запиши пустой файл под именем Heroes3.vid туда, откуда ты его стер. Запускай игру. Заставки опять нет, но игра не говорит, что не нашла CD! Ну вот и опаньки.

Итак, после всех экспериментов на винте у тебя у тебя осталась директория Heroes3 размером 9 мегабайт и проинсталлированная игра размером 200 мегабайт. Можешь попробовать изменить метку диска С: на прежнюю - выяснится, что игре все равно идет "нормально". Значит, она проверяет только наличие файлов. Хочешь сам что-нибудь сделать - поколдуй над сравнительно маленьким файлом Heroes3.snd...

Подытожим. Сегодня мы с тобой сняли защиту CD protection, и ты убедился, что ничего трудного и запредельного в этом нет. Достаточно уметь здраво размышлять и не бояться экспериментировать. Конечно, кроме отсутствия начального мультика, перед каждой кампанией ты получишь черный экран, на котором нужно два раза нажать Enter (это плата за удаление того файла на 400мег), но игра таки работает!

Хочется тебя огорчить, защита у игры была не очень сложная. Но ведь лиха беда начало! Можно, конечно, пойти еще дальше - убрать эти черные экраны и сделать так, чтобы все файлы игры были в одной директории, но это уже следующий шаг на пути постижения азов хакерского мастерства. До встречи в следующем номере!

***

Игры, говорите? Но гораздо чаще подобным поиском приходится заниматься при обнаружении на компьютере чего-то, подозрительно напоминающего вирус. И часто его удается поймать именно таким способом.

ХАКЕР 4/99

БЕДНОСТЬ НЕ ПОРОК, А СПОСОБ ШЕВЕЛИТЬ МОЗГАМИ...

CAPTAIN КОЛБАСЬЕВ

Те, кто лазит по Интернету, наверняка натыкались на целые залежи очень полезных прог, но все они как, правило, либо шароварные (т.е. за них надо платить зеленые бабки, чтобы прислали код), либо с ограниченным временем действия. Таких программулек накапливается куча, и обходиться без них как-то не хочется, привыкаешь как к помойному ведру. Я бы с удовольствием платил бы за них, но так как постоянная статья дохода, стипендия, составляет всего 4$ USA (да и ту еще не дадут вовремя), приходится крепко думать, как потратить эти "бешеные деньги" и шевелить мозгами в другом направлении.

Очень многие программки с ограниченным временем действия (или по-русски trial'bi) после деинсталляции и повторной установки все равно отказываются работать. (Про)двинутый Чайник сообразит, что прога где-то оставила свой хвост и, натыкаясь на него, отказывается работать. Что делать?

Продвинутый хакер сразу кинется исследовать прогу, чтоб взломать ее и изменить код, отвечающий за проверку времени действия. А что делать Чайнику? Сидеть и ждать, когда другие взломают, и потом долго лазить по хакерским сайтам в надежде найти код или пароль для любимой программки? Ни в коем случае! Лучше попытаемся сделать это все своими шаловливыми ручками.

Немного теории и умозаключений. Где может прятаться хвост? Мест не так уж и много:

1. системный регистр (если у тебя, конечно, стоит Windows 95/98 или NT);

2. файл win.ini (системный файл - анахронизм (пережиток, родные вы мои), тянущийся со времен Windows 3.1);

3. создается программой собственный хитрый файл в каталоге Windows, в котором регистрируются все изменения (обычно создается при первом запуске установленной программы).

Ну а теперь чем и как все это отловить? Сразу выражу благодарность стойкому борцу с хакерами всех мастей журналу GAME.EXE (под предводительством бравого казачьего атамана Михаила Новикова) за то, что на CD диске к журналу #2 за 1999 год в разделе "полезные утилиты" выложил очень полезную утилиту Regmon95 (Regmon for Windows NT/9x Mark Russinovich and Bryce Cogswell http://www.sysinternals.com). Кстати, с сайта www.sysinternals.com скачайте еще одну полезняшку (как говорит Евгений Козловский - кто не знает: www.computerra.ru ) по имени Filemon (Filemon for Windows NT/9x Mark Russinovich and Bryce Cogswell www.sysinternals.com). Кратенько опишу, что это такое.

Как понял из названия, Regmon for Windows NT/9x это ни что иное, как монитор регистра, который отслеживает все обращения к регистру любыми программами и ведет запись всех обращений, a Filemon - фиксирует все обращения программ к файлам (гениально!). Мощные инструменты для ловли нежелательных связей.

А теперь испробуем на примере эту комбинацию из трех пальцев (пардон, программ). У меня есть любимая программка NETmon v.2.0 для контроля скорости соединения с Интернетом (даже и не вспомню, откуда ее выловил, если приспичит, то попробуй глянуть на каком-нибудь www.download.ru), но вот беда - через 10 дней после установки она (программа) прекращает работать.

Делаю раз. Запускаю Regmon.

Делаю два. Запускаю Filemon.

Делаю три. Запускаю NETmon.

Смотрю, и волосы дыбом. В окнах Regmon'a и Filemon'a тьма всяких записей. Если чуток напрячься, то вполне можно найти знакомое название "netmon" и в опциях программ, в разделе "фильтр", поставить netmon. Закрываю все и открываю заново. Вот теперь порядок, зафиксированы записи, относящиеся только к нужной программе. Ну а теперь ну очень тщательный (скрупулезный, для умных) анализ полученной информации.

В Filemon отсутствует любая информация к размышлению. Даже для полковника Исаева

[Честно говоря, раздобыть сейчас подобные утилиты, тоже еще тот квест. Например, конкретно эти, попав в лапы Microsoft, превратились во что-то очень плохо поддерживаемое.- G.]

В Filemon что-то ничего в глаза не бросилось. Банальное обращение проги к своему ехе'шному файлу и dll'елкe. В Regmon'e уже интересней. Сразу замечается наглое обращение программы к одному и тому же ключу регистра. Два раза щелкаю по выбранной записи в регмониторе, и открывается виндовсный Regedit, откуда с чистой совестью удаляется треклятый ключ. (Прежде чем лезть в системный реестр - сделай резервную копию файлов реестра (systm.dat и user.dat из корневого директория Виндов), чтобы не пришлось рвать волосы на одном месте и переустанавливать систему).

Regmon с отловленным ключом реестра

Ну а теперь осталось только посмотреть на конечный результат. Запускаю NETmon - все в порядке, фокус удался, факир оказался трезв, что в общем-то странно, учитывая специфику "тонкой" работы с реестром. Все. Фанфары и поздравления. Низкие поклоны и широкий занавес. Концерт закончен. А по традиции, следуя классическим библейским традициям (Muslims - must die!), вручаю удочку - рыбу при наличии извилистых мозгов и прямых (обязательно!) рук поручаю ловить тебе самому... Хорошего клева!

ХАКЕР 5/99

АТАКА НА ТРЕТЬИХ ГЕРОЕВ

CHOOK(KSW)

Ты заблуждаешься, если думаешь, что игроломателыное дело обязательно сопряжено с прокапыванием кротовьих нор в программных кодах. Многого подчас можно достичь, и на пушечный выстрел не приближаясь к шестнадцатиричным дебрям.

Сегодня мы о тобой научимся, кок заставить "Героев Меча и Могии 3" работать без компакт-диска. Зачем это нужно? Ну, быть может, ты не вынимаешь диск из сидишного привода, играя днями и ночами. И хотя всем известно, что с ним ничего не случится, все же тебя гложут сомнения, а вдруг на его прекрасной блестящей поверхности медленно, но верно появляются случайные царапины? Лучше бы вынуть этот чудесный диск, положить его на место в коробочку и спрятать подольше от солнечных лучей, тем более от какого-то там лазера.

Или, быть может, тебе захотелось научиться азам хакерскаго мастерства применительно к играм. Захотелось, признавайся? Тогда ты по адресу, так как это именно то, чем мы с тобой сейчас займемся на примере игры Heroes of Might&Magic III.

Договоримся, что не будем использовать никаких других примочек и отмычек, кроме собственных мозгов. И действовать станем не по заранее начерченному сценарию, а согласно естественному течению событий. Вот ты купил компакт с "Героями", припер его домой, проинсталлировал и, потирая ручонки в предвкушении грядущих свершений на хакеризаторском фронте, принялся зазубривать содержимое файла readme.txt...

Ну ты там как, готов? Тогда приступим.

1. Все правильно: твой сегодняшний хакерский подвиг начнется с инсталляции. Ставь игру в любую директорию на диске <С:>, только не в Негоеs3. Проинсталлированную игру, размером 200мег, скопируй в любое другое место на винчестере. Теперь деинсталлируй ее к такой-то матери. И так пять раз.

Ладно, серьезно: деинсталлируй. Затем верни скопированные файлы на прежнее место. Тебе это необходимо, чтобы выяснить, не хранит ли игра свои настройки в каком-нибудь другом месте на компьютере.

Запускай heroes3.exe. Игра ругается но отсутствие диска. На экран вылез большой текстовый экран, целью вылезания которого является нас огорчить. В нем говорится, что играть тебе дозволенно только по сетке, а ежели хочешь поиграться один, то изволь перезапустить игру. "Перезапустить игру" - то есть проверка наличия компакт-диска производится, скорее всего, только при запуске, и потом в процессе игры ее уже не будет. Отлично.

2. Мы с тобой получили отрицательный результат, когда компакт с игрой был в CD-ROM приводе. О чем это говорит? Эй, ну-ка пораскинь мозгами! ...Ты прав как никогда: игра даже и не пытается искать свой компакт, поочередно обшаривая все имеющиеся диски. Где-то у нее были прописаны данные о том, под какой буквой сидюшный привод находится. Более того, мы знаем, что данные эти утратились при деинсталляции, а значит - они были прописаны не в каталоге с игрой.

Стирай игру с винчестера и инсталлируй заново.

Многие программы, в том числе и игры, хранят свои данные в маздайском реестре (если не в курсе, это такая сводная база данных о настройках системы). Запускай редактор реестра (пуск/выполнить, набирай regedit.exe, жми Enter). В подобных случаях, как наш с тобой, лучше всего сразу отправляться в директорию реестра HKEY_LOCAL_MACHINE\Software. Там находятся названия фирм-производителей.

Ищи "геройского" разработчика - New World Computing. Он там есть. Заползай в его директорию, пошарься в ней... Вскоре тебе на глаза попадается строка CDDrive "D:\". To есть прямо указан путь к твоему компакту! Поганенько ухмыляясь, меняем "D:\" на "С:\".

Ты закрываешь regedit.exe и, торопясь, запускаешь "Героев"... облом. Опять игра грязно занудствует, что сидюка не видит, и без него идти не хочет.

Ладно, давай мыслить логически. Как игра определяет, ее это диск или нет? Она может: 1 - проверять метку диска; 2 - проверять наличие определенных файлов; 3 - проверять, что на него ничего нельзя записать; 4 - что системная функция Windows (Win32 API) сообщает о том, что указанное устройство - CD-ROM. Деваться некуда, начинаем пробовать по порядку.

3. посмотри, какая метка, диска у компакта с игрой. Такую же метку сделай у диска <С:> (пуск/выполнить, label с: Heroes3). Запускай игру. Гм. Ну что ж, отчаиваться не с чего, перейдем к следующему пункту.

4. Наличие каких файлов может проверять игра? Ежу понятно: тех, где записаны-данные, которое она читает непосредственно с компакта. Смотрим компакт. На удивление, круглый. Теперь смотрим его содержимое. В директории Heroes3 находится поддиректория Data, в которой два файла: Heroes3.snd и HeroesS.vid. Ага. Копируем всю директорию Heroes3 с компакта в корень диска <C:> (понял, почему тогда не надо было ставить игру в директорию Heroes3? - перестраховавшись таким образом, ты избавил себя от необходимости делоть лишнюю инсталляцио).

Что, не помещаются файлы на твоем диске <C:>? А ты что ж думал - махина такая, четыреста мегов! Но деваться некуда, освобождай место. Хакеризаторское мастерство требует жертв, и пусть ими падут самые невинные из твоих файлов. Теперь запускай игру. ЗАРАБОТАЛО!!! Ну вот, а ты сомневался. Гибель твоих фойлов оказалась ненапрасной.

5. Но и все же, и все же... 400 мегов - это ни в какие ворота не лезет. Как бы от них избавиться? Точнее, от него. От здоровенного файла Heroes3.vid, который нам "не нравится". Попробуй, сотри его. И запусти игру. Опять она талдычет, что отсутствует CD. Так-с... ну, давай еще разок помыслим логически. Игра мажет проверять наличие файла, его содержимое, длину и атрибуты. Погнали по порядку.

6. Открой любой текстовый редактор и запиши пустой файл под именем Heroes3.vid туда, откуда ты его стер. Запускай игру. Заставки опять нет, но игра не говорит, что не нашла CD! Ну вот и опаньки.

Итак, после всех экспериментов на винте у тебя у тебя осталась директория Heroes3 размером 9 мегабайт и проинсталлированная игра размером 200 мегабайт. Можешь попробовать изменить метку диска С: на прежнюю - выяснится, что игре все равно идет "нормально". Значит, она проверяет только наличие файлов. Хочешь сам что-нибудь сделать - поколдуй над сравнительно маленьким файлом Heroes3.snd...

Подытожим. Сегодня мы с тобой сняли защиту CD protection, и ты убедился, что ничего трудного и запредельного в этом нет. Достаточно уметь здраво размышлять и не бояться экспериментировать. Конечно, кроме отсутствия начального мультика, перед каждой кампанией ты получишь черный экран, на котором нужно два раза нажать Enter (это плата за удаление того файла на 400мег), но игра таки работает!

Хочется тебя огорчить, защита у игры была не очень сложная. Но ведь лиха беда начало! Можно, конечно, пойти еще дальше - убрать эти черные экраны и сделать так, чтобы все файлы игры были в одной директории, но это уже следующий шаг на пути постижения азов хакерского мастерства. До встречи в следующем номере!

***

Игры, говорите? Но гораздо чаще подобным поиском приходится заниматься при обнаружении на компьютере чего-то, подозрительно напоминающего вирус. И часто его удается поймать именно таким способом.

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

Как формировалось понимание компьютерной безопасности без понимания компьютера?

ЮРИЙ БАТУРИН

"КОМПЬЮТЕРНАЯ БОЛЕЗНЬ" С ЯДЕРНЫМ ИСХОДОМ

ОГОНЕК 2/86

Иногда они собираются небольшими группами, чаще проводят долгие часы перед домашним компьютером в одиночку. На диске телефона набирается один номер за другим. Делается это до тех пор, пока из трубки вдруг не послышится характерный гудок. Он означает, что на другом конце провода отозвался чужой компьютер. Теперь необходимо подключить трубку телефона к приемнику звуковых сигналов в собственной ЭВМ, и - связь установлена. Если теперь угадать код, то можно внедриться в чужую информационную систему.

Это хэккеры. Так называют на Западе компьютерных хулиганов и людей, одержимых "компьютерной болезнью", для которых самое большое удовольствие - проникать в чужие информационные сети. Хэккеры создают свои клубы - такие, как гамбургский клуб "Хаус-компьютер",- распространяют свои бюллетени, обмениваются информацией через "электронные почтовые ящики".

Конечно, деятельность хэккеров касается главным образом той страны, где они проживают. Но если вспомнить, что ЭВМ некоторых стран связаны в громадные компьютерные сети, проблема хэккеров перестает быть чисто внутренней. Нельзя не задуматься и над тем, что в принципе несанкционированное подключение к компьютерам военных ведомств лишь немногим сложнее, чем к гражданским и частным.

Еще в 1973 году один любитель сумел подключиться к компьютерной сети министерства обороны США "АРПАНЕТ". Известен также случай, оказавшийся, правда, студенческой шуткой. Подключившись к ЭВМ одного западноевропейского военного ведомства, студенты получили возможность повышать людей в звании, назначать на новые должности с баснословным жалованьем и т.д. Но стоит познакомиться с проблемой поближе, как становится совсем не до шуток.

Несколько лет назад Пентагон объявил конкурс с целью выяснить, можно ли расшифровать военный код, который считался совершенно не поддающимся расшифровке. Довольно быстро один из студентов при помощи домашней ЭВМ этот код разгадал. После конкурса этой игрой увлеклась вся Америка, а группа подростков в Милуоки сумела даже обеспечить себе доступ к сверхсекретным данным. Дело группы, названной американскими средствами массовой информации "Клуб-414", получило столь широкую огласку, что вопрос слушался в одном из подкомитетов конгресса США.

Слушания начались весьма интригующе - был показан фрагмент нашумевшего фильма "Военные игры", в котором школьник чуть было не начал третью мировую войну, подключившись со своей домашней ЭВМ к компьютеру управления ракетами. Семеро членов "Клуба-414" начали свои "игры" за несколько месяцев до выхода фильма на экран, но поразительно, сколь тесно оказываются связаны выдумка и реальность. Посмотрев фильм, хэккеры "Клуба-414" решили использовать имя "Джошуа", как и их собрат в фильме, в качестве шифр-ключа и проникли в компьютер... ядерного центра в Лос-Аламосе. Именно это "высшее достижение" хэккеров и привело к ним агентов ФБР...

"Клуб-414" ограничивался тем, что, подключившись к чьему-либо компьютеру, исследовал заложенную в нем информацию. А что, если бы они пошли дальше?.. Впрочем, зачем гадать - уже есть ряд примеров. На слушаниях в другом подкомитете стало известно, что группа хэккеров, подключившись к компьютеру министерства обороны США и обнаружив гриф секретности, старалась встроить в программы "жучки" - своеобразные логические бомбы, которые, сработав однажды, могут, как признает журнал "Ю.С. ньюс энд Уорлд рипорт", вызвать "запуск ракет или боевое использование другого оружия".

Никакие меры безопасности не удается сделать абсолютно надежными. Так называемые "тигровые команды", специальные правительственные группы экспертов, время от времени проникают в системы, которые считаются совершенно секретными. Им всегда удается прорвать каждую вновь изобретенную линию защиты компьютерных сетей.

По свидетельству газеты "Лос-Анджелес Таймс", даже пентагоновская компьютерная система глобального военного командования и управления не является непроницаемой.

Однако по заключению экспертов Пентагона, опасность значительно большую, нежели подростки-хэккеры, представляют военнослужащие. Так, один из них систематически нарушал работу боевого компьютера. Опасным воздействиям равно подвержены и мощные системы ЭВМ, и небольшие одноцелевые компьютерные устройства, установленные на боеголовках ракет и даже на артиллерийских снарядах. Если проникнуть в любую из этих систем, то появляется возможность обойти устройства безопасности, раскрыв код, добраться до заложенных в памяти ЭВМ данных, установить "логическую бомбу". "Жучки" в бортовых компьютерах практически невозможно обнаружить обычной проверкой. Один из лучших экспертов США по компьютерной безопасности, полковник ВВС Роджер Шелл, признает возможность того, что компьютеры, контролирующие баллистическое оружие, могут перенацелить ракеты.

Так где же гарантия, что безответственные манипуляции с компьютерами самими военными или хэккерами не приведут в действие системы управления ракетно-ядерным оружием? Такой гарантии не существует. Простая забава - "компьютерная болезнь" - может закончиться ядерной смертью. Единственное лекарство - прекращение гонки вооружений.

ЮРИЙ БАТУРИН

"КОМПЬЮТЕРНАЯ БОЛЕЗНЬ" С ЯДЕРНЫМ ИСХОДОМ

ОГОНЕК 2/86

Иногда они собираются небольшими группами, чаще проводят долгие часы перед домашним компьютером в одиночку. На диске телефона набирается один номер за другим. Делается это до тех пор, пока из трубки вдруг не послышится характерный гудок. Он означает, что на другом конце провода отозвался чужой компьютер. Теперь необходимо подключить трубку телефона к приемнику звуковых сигналов в собственной ЭВМ, и - связь установлена. Если теперь угадать код, то можно внедриться в чужую информационную систему.

Это хэккеры. Так называют на Западе компьютерных хулиганов и людей, одержимых "компьютерной болезнью", для которых самое большое удовольствие - проникать в чужие информационные сети. Хэккеры создают свои клубы - такие, как гамбургский клуб "Хаус-компьютер",- распространяют свои бюллетени, обмениваются информацией через "электронные почтовые ящики".

Конечно, деятельность хэккеров касается главным образом той страны, где они проживают. Но если вспомнить, что ЭВМ некоторых стран связаны в громадные компьютерные сети, проблема хэккеров перестает быть чисто внутренней. Нельзя не задуматься и над тем, что в принципе несанкционированное подключение к компьютерам военных ведомств лишь немногим сложнее, чем к гражданским и частным.

Еще в 1973 году один любитель сумел подключиться к компьютерной сети министерства обороны США "АРПАНЕТ". Известен также случай, оказавшийся, правда, студенческой шуткой. Подключившись к ЭВМ одного западноевропейского военного ведомства, студенты получили возможность повышать людей в звании, назначать на новые должности с баснословным жалованьем и т.д. Но стоит познакомиться с проблемой поближе, как становится совсем не до шуток.

Несколько лет назад Пентагон объявил конкурс с целью выяснить, можно ли расшифровать военный код, который считался совершенно не поддающимся расшифровке. Довольно быстро один из студентов при помощи домашней ЭВМ этот код разгадал. После конкурса этой игрой увлеклась вся Америка, а группа подростков в Милуоки сумела даже обеспечить себе доступ к сверхсекретным данным. Дело группы, названной американскими средствами массовой информации "Клуб-414", получило столь широкую огласку, что вопрос слушался в одном из подкомитетов конгресса США.

Слушания начались весьма интригующе - был показан фрагмент нашумевшего фильма "Военные игры", в котором школьник чуть было не начал третью мировую войну, подключившись со своей домашней ЭВМ к компьютеру управления ракетами. Семеро членов "Клуба-414" начали свои "игры" за несколько месяцев до выхода фильма на экран, но поразительно, сколь тесно оказываются связаны выдумка и реальность. Посмотрев фильм, хэккеры "Клуба-414" решили использовать имя "Джошуа", как и их собрат в фильме, в качестве шифр-ключа и проникли в компьютер... ядерного центра в Лос-Аламосе. Именно это "высшее достижение" хэккеров и привело к ним агентов ФБР...

"Клуб-414" ограничивался тем, что, подключившись к чьему-либо компьютеру, исследовал заложенную в нем информацию. А что, если бы они пошли дальше?.. Впрочем, зачем гадать - уже есть ряд примеров. На слушаниях в другом подкомитете стало известно, что группа хэккеров, подключившись к компьютеру министерства обороны США и обнаружив гриф секретности, старалась встроить в программы "жучки" - своеобразные логические бомбы, которые, сработав однажды, могут, как признает журнал "Ю.С. ньюс энд Уорлд рипорт", вызвать "запуск ракет или боевое использование другого оружия".

Никакие меры безопасности не удается сделать абсолютно надежными. Так называемые "тигровые команды", специальные правительственные группы экспертов, время от времени проникают в системы, которые считаются совершенно секретными. Им всегда удается прорвать каждую вновь изобретенную линию защиты компьютерных сетей.

По свидетельству газеты "Лос-Анджелес Таймс", даже пентагоновская компьютерная система глобального военного командования и управления не является непроницаемой.

Однако по заключению экспертов Пентагона, опасность значительно большую, нежели подростки-хэккеры, представляют военнослужащие. Так, один из них систематически нарушал работу боевого компьютера. Опасным воздействиям равно подвержены и мощные системы ЭВМ, и небольшие одноцелевые компьютерные устройства, установленные на боеголовках ракет и даже на артиллерийских снарядах. Если проникнуть в любую из этих систем, то появляется возможность обойти устройства безопасности, раскрыв код, добраться до заложенных в памяти ЭВМ данных, установить "логическую бомбу". "Жучки" в бортовых компьютерах практически невозможно обнаружить обычной проверкой. Один из лучших экспертов США по компьютерной безопасности, полковник ВВС Роджер Шелл, признает возможность того, что компьютеры, контролирующие баллистическое оружие, могут перенацелить ракеты.

Так где же гарантия, что безответственные манипуляции с компьютерами самими военными или хэккерами не приведут в действие системы управления ракетно-ядерным оружием? Такой гарантии не существует. Простая забава - "компьютерная болезнь" - может закончиться ядерной смертью. Единственное лекарство - прекращение гонки вооружений.

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

На днях совершил очередной акт пиратства: дошел до Публичной Библиотеки и сделал ксерокс отсутствующей в моей коллекции "Санкпитербурх-300" повести Шарымова "Отражение Любеккера". Теперь распознаю и буду выкладывать на форуме. И, как и в прошлые разы, библиотекарши удивлялись: "А разве так можно?" Можно. Наверное, у каждого из стомиллионного населения страны хоть раз в жизни было желание заполучить свой экземпляр какой-нибудь особо нужной и и интересной книги. Если бы на каждой деревенской почте стоял сканер с парой простейших программ распознавания-редактирования, мы бы давно всю Публичку оцифровали.

Зачем нам какая-то Википедия, если бы простейшая экспертная система дала бы каждому возможность обсудить интересующий вопрос напрямую со Спинозой, Лениным или Фейнманом?

Есть два возражения:

- Официальный проект подобной кибернетизации неподъемен.

- До начала работ требуется создать полную формальную модель будущей системы.

Но оба эти возражения яйца выеденного не стоят, т.к. они относятся к бизнесу (информатике), а не к делу (кибернетике). О том, что "проектище" может быть сдвинут с мертвой точки просто наличием принтера в задрипанной районной библиотеке, никто "серьезно" говорить не будет. Так давайте сделаем это несерьезно!

Зачем нам какая-то Википедия, если бы простейшая экспертная система дала бы каждому возможность обсудить интересующий вопрос напрямую со Спинозой, Лениным или Фейнманом?

Есть два возражения:

- Официальный проект подобной кибернетизации неподъемен.

- До начала работ требуется создать полную формальную модель будущей системы.

Но оба эти возражения яйца выеденного не стоят, т.к. они относятся к бизнесу (информатике), а не к делу (кибернетике). О том, что "проектище" может быть сдвинут с мертвой точки просто наличием принтера в задрипанной районной библиотеке, никто "серьезно" говорить не будет. Так давайте сделаем это несерьезно!

Gudleifr- Admin

- Сообщения : 3245

Дата регистрации : 2017-03-29

Re: 04.01. ИДУ НА ВЫ

Re: 04.01. ИДУ НА ВЫ

Вот были времена! Компьютеры собирались из документированных деталей, на них ставились известно как устроенные Операционные Системы. Можно было просто подойти и вынуть из него все, что надо.

Не обращайте даже внимания на описанные в статье названия клавиш, просто оцените, во сколько нажатий проходилась защита, которую ставили часами.

ХАКЕР 6/99

ВЗЛОМ. КЛУБЫ ХАКЕРУ НЕ ПОМЕХА!

Торик и MAL

Привет, будущий крутой хакер! Будущий - потому что знания, предоставляемые X, бесценны и многочисленны. Опыт, как и возрастание нумерации X, приходит с годами, так что ты не так уж и скоро сможешь назвать себя "кул хацкером" - разве что Advanced User, да и то после прочтения этой статьи. А мой сегодняшний рассказ повествует о том, как же все-таки взломать недоступные на первый взгляд компьютеры в клубах сетевой игры. Зачем? Да затем, чтобы ты,потратив пятнадцать рублей (а примерно столько стоит час игры е клубе), смог постичь некоторые азы системного хакинга и поиграть в игры, которые, предположим, есть на соседнем компе, а у тебя отсутствуют.

Взламывать будем ВыньДОС NT 4.0, ибо именно это система стоит на компах клубов "Гейм Порт" и "Неолит".

Так как свои хакерские действия я производил исключительно в стенах данных заведений, за то, что у тебя сработают нижеприведенные приемы в любимой редакцией X "Нирване" или других клубах, я ручаться не могу.

Итак (заранее извиняюсь за тавтологию), захотел ты поиграть в компьютерные игры. Но не дома на старенькой "четверке", а в самом что ни на есть специальном заведении, в котором этих самых компьютеров до фигища - Компьютерном Сетевом Клубе. И вот пришел ты, предположим, в клуб; заплатил за час/два/три или, что еще лучше, за ночь; выбрал себе компьютер в месте, куда далеко не каждый администратор добирается; монитор, на котором далеко не все отражается (хинт: сделай яркость поменьше - экран во время игры и экран во время системного хакинга сильно отличаются), и уселся за этот самый компьютер немножко расслабиться. Расслабляться можно двумя способами: играть в игры, скудное количество которых представлено на твоем компьютере, либо покопаться в сетке и нарыть парочку клевых гамесов типа Death-Match-Demo небезызвестной Дайкатаны (а ее ставят не во всех клубах и не на всех компах) или NFS4, вовремя спертой нашими доблестными пиратами. Но если в первом ты и сам разберешься, то вот с сеткой могут быть проблемы.

Первым делом запусти что-нибудь "легкое", то есть такую игрушку, в которую можно переключиться в любой момент за доли секунды. Скажу сразу: КуДвака не подходит, слишком долго монитор перезагружается, а вот какие-нибудь Worms Armageddon или Age of Empires как раз подходят. В общем, запускаешь игрушку, нажимаешь Alt-Tab, а дальше действуешь в зависимости от вредности админов.

1А. Вредность на минимальном уровне. Ярлык "Сетевое окружение" имеется прямо на рабочем столе. Кликаешь на него и переходишь к пункту 2.

1Б. Вредность нормальная. С десктопа убраны все ярлыки, но поиск вполне функционален. Жмешь F3, набираешь в строке поиска explorer.exe, дальше выходишь в сетевое окружение. Переходи к пункту 2.

1В. Вредность чисто админская. На вызов поиска или запуск explorer.exe злобно огрызается, мол, админ не позволяет. ОК, жми F1, выбирай любую тему (через Index), кликай на нее правой мышой и выбирай "What's this?". Глупые админы не в курсе, что если они отрубают доступ ко всем файлам, то это же относится и к хелпу.

А глупые Винды, в свою очередь, не найдя файла, предлагают седелать это лично тебе, любезно выводя окно выбора файла прямо под нос.

Кликай правой кнопкой небезызвестного грызуна на "My Computer", выбирай Explore - и вот вам Проводник! НО! И здесь тебе могут ограничить доступ двумя линками к все тому же Моему компьютеру и Десктопу. Без проблем! В панели вверху выбирай Tools/Go to... и набирай "С:" для получения доступа к своему первому харду (на нем держат ВыньДОС и системные файлы) или "D:" - для диска, на котором обычно держат игры. В любом случае, для переноса файлов тебе понадобятся оба.

1Г. Вредность максимальная. Хелп оказывается найденным и, естественно, не предлагает поискать отсутствующий файл. Без проблем! Выходим в чисто поле (aka Desktop) и нажимаем волшебную конфигу из двух кнопок: Shift+F10. Выскакивающее как чертик из коробочки меню чем-то очень напоминает... ну да, это та фенечка, которая должна была появиться от нажатия правой кнопки мыши! В любом случае создаем новую папку, кликаем на нее правой кнопкой грызуна и выбираем... верно, Explore.

Если не срабатывает Shift+F10, то есть еще одна дырка, подтверждение тупости админов и техдиров. Дело в том, что клавиатура, приаттаченная к компьютеру - ВыньДОСовская. То есть на ней имеются аж три дополнительных клавиши. Их-то и будем использовать. Запиши или запомни последовательность: Start (это такая кнопочка, на ней нарисован логотип окон ), Escape, Tab, Tab, Properties (на этой кнопке нарисовано выпадающее меню

), Escape, Tab, Tab, Properties (на этой кнопке нарисовано выпадающее меню  ), Create -> New Folder, Start, Escape, tab, Tab, Properties, Explore. Переходим к пункту 2.

), Create -> New Folder, Start, Escape, tab, Tab, Properties, Explore. Переходим к пункту 2.

2А. Теперь присмотрись внимательно к окружающим машинам. Обрати внимание на те, которые включены и на которых играют в твои любимые игрушки, так и не поставленные на твой комп! Выбирай из сетевого окружения номер полюбившегося компьютера и заходи на диск D (там наверняка валяется нужная тебе игра).

2Б. Эти сволочи не дают тебе войти в сетевое окружение! Заходи в Tools/Go to... и набирай "C:" (без кавычек). Поищи директорию Windows, в ней файл regedit.exe. Если его там нет, лезь на диск D (Tools/Go to... -> "D:") и ищи там. Запустил? Теперь в Реестре лезь в HKEY_USERS\DEFAULT\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer и в опции NoRestrict ставь значение 0. Во всех опциях всех подразделов также ставь 0. Перезагрузи комп и можешь заходить в Сетевое Окружение. Переходи к пункту 3.