Бек. Введение в системное программирование. 1988

Страница 2 из 2

Страница 2 из 2 •  1, 2

1, 2

Re: Бек. Введение в системное программирование. 1988

Re: Бек. Введение в системное программирование. 1988

ГЛАВА 5. КОМПИЛЯТОРЫ

В этой главе мы обсудим структуру и функции компиляторов с языков программирования высокого уровня. Множество учебных пособий целиком посвящено обсуждению компиляторов. Мы не можем даже надеяться обсудить этот вопрос со всей полнотой в одной главе. Вместо этого мы введем наиболее важные концепции и понятия, связанные с компиляторами, а также проиллюстрируем наше изложение рядом примеров. После обсуждения каждой темы мы дадим ссылки для тех читателей, кто захочет более подробно разобраться в этой проблематике.

В разд.5.1 описаны основные функции простого однопросмотрового компилятора. Мы продемонстрируем работу такого компилятора путем прослеживания процесса трансляции простого программного фрагмента от начала и до конца. Этот раздел содержит более детальную информацию, чем другие разделы этой главы, поскольку обсуждаемые понятия имеют фундаментальное значение.

В разд. 5.2 обсуждаются машинно-зависимые расширения базовой схемы, представленной в разд.5.1. Эти расширения относятся в основном к генерации объектного кода и оптимизации. В разд.5.3 описаны некоторые машинно-независимые дополнения к базовой схеме.

В разд. 5.4 описаны некоторые варианты построения компиляторов. К ним относятся многопросмотровые компиляторы, интерпретаторы, компиляторы на Р-код и компиляторы компиляторов. В заключение главы в разд.5.5 приведены четыре примера реальных компиляторов и систем построения компиляторов, которые обсуждаются на базе концепций, введенных в предыдущих разделах.

5.1. ОСНОВНЫЕ ФУНКЦИИ КОМПИЛЯТОРА

В этом разделе обсуждаются операции, необходимые для компиляции программ типичного языка высокого уровня. В качестве примера мы будем использовать программу на Паскале, изображенную на рис.5.1, однако обсуждаемые концепции и подходы приложимы к компиляции программ и с других языков.

Рис.5.1. Пример программы на Паскале.

Для облегчения построения компиляторов язык высокого уровня обычно описывается в терминах некоторой грамматики. Эта грамматика определяет форму (синтаксис) допустимых предложений языка. Например, оператор присваивания может быть определен в грамматике как имя переменной, за которой следует оператор присваивания (:=), за которым следует выражение. Проблема компиляции может быть сформулирована как проблема поиска соответствия написанных программистом предложений структурам, определенным грамматикой, и генерации соответствующего кода для каждого предложения [Автор придерживается термина "компилятор" и не применяет более широко используемый у нас термин "транслятор".- Прим. ред.].

Предложения исходной программы удобнее представлять в виде последовательности ЛЕКСЕМ (tokens), чем просто как строку символов. Лексемы можно понимать как фундаментальные кирпичики, из которых строится язык. Например, лексемой может быть ключевое слово, имя целой переменной, арифметический оператор и т.д. Просмотр исходного текста, распознавание и классификация различных лексем называются ЛЕКСИЧЕСКИМ АНАЛИЗОМ. Часть компилятора, которая выполняет эту функцию, обычно называют СКАНЕРОМ [В нашей литературе принят термин "лексический анализатор".- Прим. ред.].

Как только лексемы выделены, каждое предложение программы может быть распознано как некоторая конструкция языка, как, например, декларативные операторы или оператор присваивания, описанные с помощью грамматики. Процесс, называемый СИНТАКСИЧЕСКИМ АНАЛИЗОМ или СИНТАКСИЧЕСКИМ РАЗБОРОМ, осуществляется той частью компилятора, которая обычно называется СИНТАКСИЧЕСКИМ АНАЛИЗАТОРОМ (parser). Последним шагом базовой схемы процесса трансляции является генерация объектного кода. Большинство компиляторов генерирует непосредственно программу в машинных кодах, а не программу на ассемблере, предназначенную для последующей трансляции в машинные коды.

Хотя мы указали на три основных шага в процессе компиляции - лексический анализ, синтаксический анализ и генерацию кодов,- важно отметить, что компилятор вовсе не обязан делать три просмотра транслируемой программы. Для некоторых языков возможна компиляция программы за один просмотр. В этом разделе мы обсудим, как может работать однопросмотровый компилятор. Однако компиляторы для других языков и компиляторы, осуществляющие изощренную оптимизацию объектного кода или какой-либо другой анализ программы, обычно являются многопросмотровыми. Мы обсудим разбиение процесса компиляции на отдельные просмотры в разд.5.4. В разд.5.5 приводится несколько примеров построения реальных компиляторов.

В последующих разделах мы обсудим основные элементы процесса компиляции и проиллюстрируем их на примере программы, представленной на рис.5.1. В разд.5.1.1 вводятся основные понятия и обозначения, используемые для описания грамматик языков программирования. В разд. 5.1.2-5.1.4 обсуждаются функции лексического анализа, синтаксического анализа и генерации кодов.

5.1.1. ГРАММАТИКИ

[В некоторых работах под грамматикой понимают понятие, объединяющее синтаксис и семантику.- Прим. ред.]

Грамматика языка программирования является формальным описанием его синтаксиса или формы, в которой записаны отдельные предложения программы или вся программа. Грамматика не описывает семантику или значения различных предложений. Информация о семантике содержится в программах генерации объектного кода. В качестве иллюстрации разницы между синтаксисом и семантикой рассмотрим два предложения:

I := J + K

и

I := X + Y

где X и Y являются действительными переменными, a I, J, K - целыми переменными. Эти два предложения имеют одинаковый синтаксис. Оба являются операторами присваивания, в которых присваиваемое значение определяется выражением, состоящим из двух имен переменных, разделенных оператором сложения. Однако семантика этих двух предложений совершенно различна. Первое предложение говорит о том, что переменные в выражении должны быть сложены с использованием целых арифметических операций, а результат сложения должен быть присвоен переменной I. Второе предложение задает сложение с плавающей точкой, результат которого должен быть преобразован в целое число перед присваиванием. Очевидно, эти два предложения будут скомпилированы в совершенно различные последовательности машинных команд, хотя их грамматическое описание одинаково. Различия между ними проявятся на этапе генерации объектного кода.

Существует несколько различных форм записи грамматик, среди которых мы рассмотрим форму Бекуса-Наура (БНФ). БНФ не самое мощное из известных средств описания синтаксиса. Фактически она даже не является вполне адекватной для описания некоторых реально существующих языков программирования. Однако эта форма достаточно проста, широко используется и предоставляет достаточные для большинства приложений средства. На рис.5.2 изображена одна из возможных грамматик БНФ для очень узкого подмножества языка Паскаль. Полное описание грамматики БНФ для Паскаля содержится в книге Йенсен [1974]. В этом разделе нам осталось обсудить эту грамматику и показать, как она связана с примером программы, изображенным на рис.5.1.

Рис. 5.2. Упрощенная грамматика Паскаля.

Грамматика БНФ состоит из множества правил вывода, каждое из которых определяет синтаксис некоторой конструкции языка программирования. Рассмотрим, например, правило 13 на рис.5.2:

<read> ::= READ ( <id - list> )

Это определение синтаксиса предложения READ языка Паскаль, обозначенное в грамматике как <read>. Символ ::= можно читать как "является по определению". С левой стороны от этого символа находится определяемая конструкция языка (в нашем случае - <read>), а с правой - описание синтаксиса этой конструкции. Строки символов, заключенные в угловые скобки < и >, называются НЕТЕРМИНАЛЬНЫМИ СИМВОЛАМИ (т.е. являются именами конструкций, определенными внутри грамматики). То, что не заключено в угловые скобки, называется ТЕРМИНАЛЬНЫМИ СИМВОЛАМИ грамматики (лексемами). В этом правиле вывода нетерминальными символами являются (read) и <id-list>. Терминальными символами являются лексемы READ, (, ). Таким образом, это правило определяет, что конструкция <read> состоит из лексемы READ, за которой следует лексема (, за ней следует конструкция языка, называемая <id-list>, за которой следует лексема ). Пробелы при описании грамматических правил не существенны и вставляются только для наглядности, Для распознавания нетерминального символа (read) необходимо чтобы было определение для нетерминального символа <id-list>. Это определение дается правилом 6 на рис.5.2:

<id-list> ::= id | <id-list> , id

Это правило предлагает две возможности, разделенные символом |, для синтаксиса нетерминального символа <id-list>. Первая возможность состоит в том, что <id-list> состоит просто из лексемы id (запись id означает идентификатор, распознаваемый сканером). Другой вариант состоит в том, что <id-list> состоит из <id-list>, за которым следует лексема ",", за которой следует лексема id. Обратите внимание, что это правило является рекурсивным. Это означает, что конструкция <id-list> определяется фактически в терминах себя самой. Рассмотрев несколько примеров, вы убедитесь, что в соответствии с этим правилом, нетерминальным символом <id-list> является любая последовательность из одной или более лексем id, разделенных запятыми. Таким образом,

ALPHA

является нетерминальным символом <id-list>, состоящим из единственного идентификатора

ALPHA-ALPHA, BETA

также являются конструкцией <id-list>, состоящей из конструкции <id-list> ALPHA, за которой следует ",", за которой идет идентификатор BETA и т.д.

Результат анализа исходного предложения в терминах грамматических конструкций удобно представлять в виде дерева. Такие деревья обычно называют ДЕРЕВЬЯМИ ГРАММАТИЧЕСКОГО РАЗБОРА или СИНТАКСИЧЕСКИМИ ДЕРЕВЬЯМИ. На рис.5.3а изображено дерево грамматического разбора для предложения

READ (VALUE)

с использованием только что обсужденных двух правил вывода.

Рис.5.3. Дерево грамматического разбора для двух предложений программы на рис.5.1.

Правило вывода 9 на рис.5.2 дает определение синтаксиса предложения присваивания:

<assign> ::= id := <exp>

Это означает, что конструкция <assign> состоит из лексемы id, за которой следует лексема :=, за которой идет конструкция <exp>. Правило 10 дает определение конструкции (ехр):

<ехр> ::= <term> | <ехр> + <term> | <exp> - <term>

Используя те же соображения, что и при анализе конструкции <id-list>, мы видим, что это правило определяет конструкцию <ехр> как состоящую из любой последовательности конструкций <term>, соединенных операторами плюс или минус. Аналогично правило 11 определяет конструкцию <term> как последовательность конструкций <factor>, разделенных, знаками * или DIV. В соответствии с правилом 12 конструкция <factor> может состоять из идентификатора id или целого int, которое также распознается сканером, или из конструкции <ехр>, заключенной в круглые скобки.

На рис.5.3б изображено дерево грамматического разбора для предложения 14 на рис.5.1, основанное на только что рассмотренных правилах вывода. Вы должны внимательно изучить этот рисунок, чтобы убедиться в правильном понимании того, как выполняется грамматический анализ исходного предложения на основании введенных грамматических правил. В разд.5.1.3 мы обсудим методы осуществления подобного синтаксического анализа компиляторами.

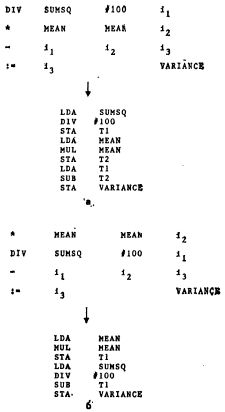

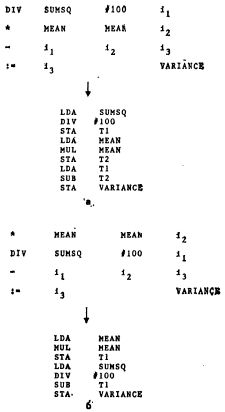

Обратите внимание, что в соответствии с деревом грамматического разбора на рис.5.3б умножение и деление производятся перед сложением или вычитанием. Прежде всего должны вычисляться термы SUMSQ DIV 100 и MEAN*MEAN, поскольку эти промежуточные результаты являются операндами (левым и правым поддеревом) операции вычитания. Иначе то же самое можно выразить, сказав, что операции умножения и деления имеют более высокий РАНГ (precedence), чем операции сложения и вычитания. Такое ранжирование операций является следствием того, как записаны правила 10-12 (см. упр.5.1.3). В разд.5.1.3 мы увидим, как подобное ранжирование может быть использовано при осуществлении процесса грамматического разбора.

Дерево грамматического разбора на рис.5.3 представляет собой единственно возможный результат анализа этих двух предложений в терминах грамматики, изображенной на рис.5.2. Для некоторых грамматик подобной единственности может не существовать. Если для одного и того же предложения можно построить несколько различных деревьев грамматического разбора, то соответствующая грамматика называется НЕОДНОЗНАЧНОЙ (ambiguous). При разработке компиляторов обычно предпочитают пользоваться однозначными грамматиками, поскольку в некоторых случаях неоднозначная грамматика оставляет сомнения относительно того, какой объектный код должен быть сгенерирован для анализируемого предложения (см., например, упр.5.1.4).

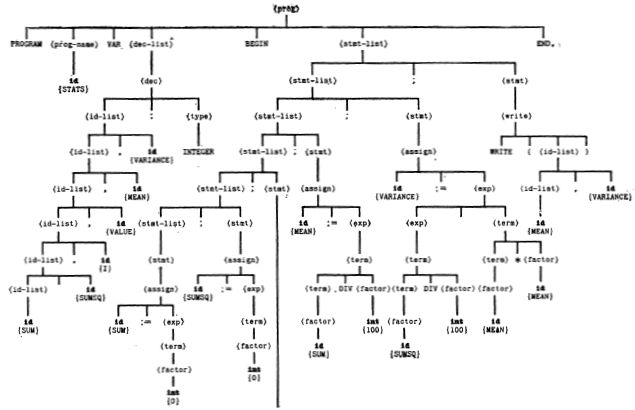

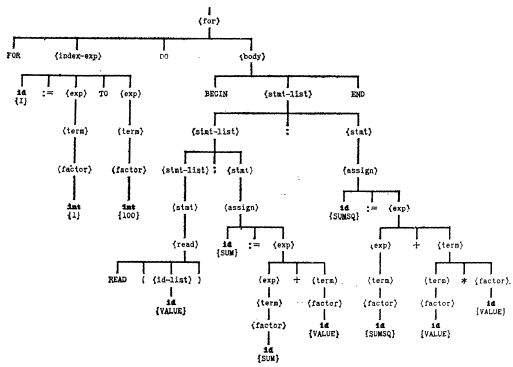

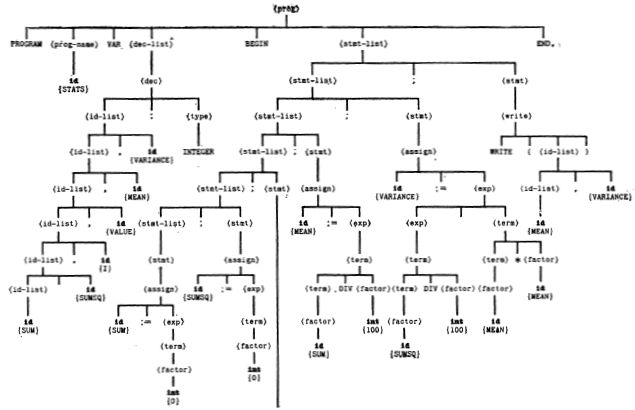

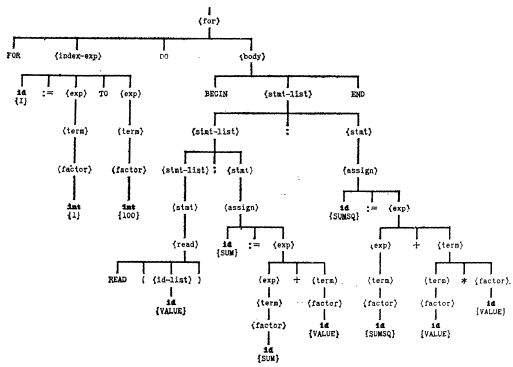

На рис.5.4 изображено дерево грамматического разбора для всей программы рис.5.1. Вы должны внимательно проанализировать этот рисунок, с тем чтобы понять, каким образом форма записи и структура программы соответствуют правилам вывода грамматики, приведенной на рис.5.2.

Рис.5.4. Дерево грамматического разбора для программы на рис.5.1.

5.1.2. ЛЕКСИЧЕСКИЙ АНАЛИЗ

Лексический анализ включает в себя сканирование компилируемой программы и распознавание лексем, составляющих предложения исходного текста. Сканеры обычно строятся таким образом, чтобы они могли распознавать ключевые слова, операторы и идентификаторы так же, как целые числа, числа с плавающей точкой, строки символов и другие аналогичные конструкции, встречающиеся в исходной программе. Точный перечень лексем, которые необходимо распознавать, зависит, разумеется, от языка программирования, на который рассчитан компилятор, и от грамматики, используемой для описания этого языка. Такие объекты, как идентификаторы и целые числа, обычно распознаются сканером как отдельные лексемы. Однако возможен и другой подход, в рамках которого эти лексемы описываются правилами грамматики. Например, идентификатор может быть определен следующим набором правил:

<ident> ::= <letter> | <ident> <letter> | <ident> <digit>

<letter> ::= A | B | C | D | ... |Z

<digit> ::= 0 | 1 | 2 | 3 | ... | 9

В этом случае сканер будет распознавать в качестве отдельных лексем единичные символы A, B, 0, 1 и т.д. Далее в процессе грамматического разбора последовательность этих символов будет интерпретирована как конструкция языка <ident>. Однако в рамках такого подхода распознавание простых идентификаторов должны осуществлять общие алгоритмы грамматического разбора (например, описанные в следующем разделе). Специализированные программы сканера могут выполнить эту функцию гораздо более эффективно. Поскольку основная часть программы состоит из подобных многосимвольных идентификаторов, сокращение времени компиляции может быть весьма существенным. Кроме того, такие ограничения, как максимальная длина идентификатора, гораздо легче учесть в сканере, чем в общих алгоритмах грамматического разбора.

Аналогично сканер обычно распознает непосредственно как односимвольные, так и многосимвольные лексемы. Например, строку символов READ предпочтительнее рассматривать как отдельную лексему, нежели чем последовательность, состоящую из четырех лексем R, E, A, D. Строка := будет распознана как оператор присваивания, а не как символ :, за которым следует =. Возможен, конечно, и такой подход, когда многосимвольные лексемы рассматриваются как состоящие из отдельных лексем - символов, но это существенно усложняет процесс грамматического разбора.

Результатом работы сканера является последовательность лексем. Для повышения эффективности последующих действий каждая лексема обычно представляется некоторым кодом фиксированной длины (например, целым числом), а не в виде строки символов переменной длины. При подобной записи для грамматики, приведенной на рис.5.2, лексеме PROGRAM соответствует целое число 1, идентификатору id соответствует число 22 и т.д.

Рис.5.5. Коды лексем для грамматики на рис.5.2.

Если распознанная лексема является ключевым словом или оператором, такая схема кодирования дает всю необходимую информацию. В случае же идентификатора дополнительно необходимо конкретное имя распознанного идентификатора. То же относится к целым числам, числам с плавающей точкой, строкам символов и т.д. Этого можно добиться за счет хранения не только кода лексемы соответствующего типа, но и дополнительного спецификатора лексемы. Спецификатор должен содержать имя идентификатора, значение целого числа и т.д.- всю информацию, распознанную сканером. Некоторые сканеры устроены таким образом, что записывают идентификатор, когда он встретился впервые, в таблицу символов, аналогичную таблице символов, используемой в ассемблере. В этом случае спецификатором лексем-идентификаторов может служить указатель на соответствующий элемент таблицы символов, что позволяет избежать дополнительного поиска по таблицам на последующих этапах компиляции.

На рис.5.6 изображен результат обработки сканером программы, приведенной на рис.5.1, с использованием кодировки лексем, представленной на рис.5.5. Для лексем типа 22 (идентификаторы) соответствующими спецификаторами являются указатели на таблицу символов (обозначаемые ^SUM, ^SUMSQ и т.д.). Для лексем, имеющих тип 23 (целые числа), спецификаторами являются значения соответствующих чисел (обозначаемые #0, #100 и т.д.).

Рис.5.6. Результат лексического разбора программы на рис.5.1.

Мы изобразили результат работы сканера в виде списка кодов лексем; однако это вовсе не означает, что сканер обрабатывает целиком всю программу до начала каких-либо других действий. Чаще сканер является процедурой, вызываемой в процессе грамматического разбора для получения очередной лексемы. В этом случае результатом каждого вызова сканера будет код очередной лексемы исходной программы (и, если необходимо, ее спецификатор). При этом задача сохранения всей информации о лексемах, которая может понадобиться впоследствии, ложится на процесс грамматического разбора. Подобный пример работы сканера приведен в следующем разделе.

В дополнение к своей основной функции - распознаванию лексем - сканер обычно также выполняет чтение строк исходной программы и, возможно, печать листинга исходной программы. Комментарии игнорируются сканером, за исключением того случая, когда они должны быть напечатаны и, таким образом, эффективно удаляются из исходной программы до начала процесса грамматического разбора.

Процесс лексического разбора в том виде, как мы его описали, является весьма простым. Однако многие языки имеют специфические особенности, которые должны учитываться при программировании сканера. Например, сканер должен учитывать информацию, связанную с соглашениями по формату расположения строк исходной программы. Так, в языке Фортран число в колонках 1-5 в исходном предложении должно рассматриваться как номер предложения, а не как целое число. Сканер должен учитывать также следующую языково-зависимую информацию: являются ли пробелы ограничителями лексем (как в Паскале) или нет (как в Фортране), могут ли предложения свободно размещаться в нескольких строках входного текста (как в Паскале) или же для этого требуются специальные признаки продолжения (как в Фортране).

Правила распознавания лексем могут различаться в разных частях программы. Так, например, фрагмент READ не должен распознаваться в качестве ключевого слова, если он встречается внутри строки символов, заключенной в кавычки. Пробелы же оказываются существенными именно внутри таких закавыченных строк, даже если они не существенны в остальных частях программы. Аналогично в программе на Фортране строка F6.3 должна интерпретироваться по-разному в зависимости от того, расположена ли она в предложении FORMAT или в каком-то другом месте программы.

В некоторых языках встречаются также нетипичные случаи, которые должны учитываться сканером. Например, в предложении на языке Фортран

DO 10 I=1, 100

сканер должен распознавать DO как ключевое слово, 10 как номер предложения, I как идентификатор и т.д. Однако в предложении

DO 10 I=1

сканер должен распознать DO 10 I как идентификатор, а все предложение как предложение присваивания переменной DO10I значения 1. В этом случае сканер должен посмотреть вперед, есть ли запятая, прежде чем он сможет сделать вывод о правильной интерпретации фрагмента предложения DO. Языки, в которых зарезервированные слова могут употребляться в другом смысле, представляют для сканера еще больше трудностей. В ПЛ/1, например, любое ключевое слово также может использоваться в качестве идентификатора. Такие слова, как IF, THEN, ELSE, могут являться как ключевыми словами, так и именами переменных, определенных программистом. Так, например, предложение

IF THEN=ELSE THEN IF=THEN; ELSE THEN=IF

является формально правильным, хотя и весьма экзотическим предложением ПЛ/1. В этом случае сканер должен как-то взаимодействовать с процессом грамматического разбора, чтобы правильно интерпретировать каждое слово, или же он может считать, что идентификаторы и ключевые слова являются элементами одного и того же класса лексем, оставляя задачу их различения процессу грамматического разбора.

В настоящее время разработан ряд средств для автоматического конструирования лексических анализаторов по спецификациям, записанным на специальном языке. Описание одного из таких средств, обладающих возможностями обработки рассмотренных выше нестандартных ситуаций, содержится в работе Ахо [1977].

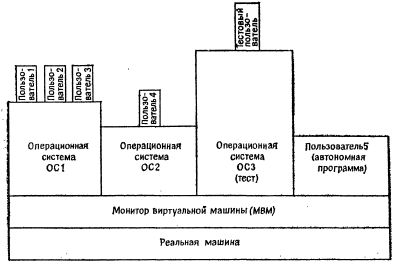

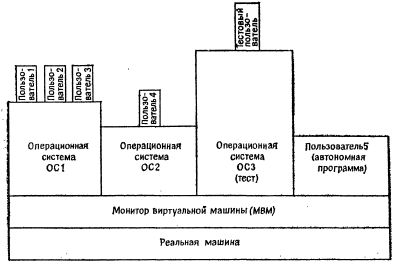

В этой главе мы обсудим структуру и функции компиляторов с языков программирования высокого уровня. Множество учебных пособий целиком посвящено обсуждению компиляторов. Мы не можем даже надеяться обсудить этот вопрос со всей полнотой в одной главе. Вместо этого мы введем наиболее важные концепции и понятия, связанные с компиляторами, а также проиллюстрируем наше изложение рядом примеров. После обсуждения каждой темы мы дадим ссылки для тех читателей, кто захочет более подробно разобраться в этой проблематике.

В разд.5.1 описаны основные функции простого однопросмотрового компилятора. Мы продемонстрируем работу такого компилятора путем прослеживания процесса трансляции простого программного фрагмента от начала и до конца. Этот раздел содержит более детальную информацию, чем другие разделы этой главы, поскольку обсуждаемые понятия имеют фундаментальное значение.

В разд. 5.2 обсуждаются машинно-зависимые расширения базовой схемы, представленной в разд.5.1. Эти расширения относятся в основном к генерации объектного кода и оптимизации. В разд.5.3 описаны некоторые машинно-независимые дополнения к базовой схеме.

В разд. 5.4 описаны некоторые варианты построения компиляторов. К ним относятся многопросмотровые компиляторы, интерпретаторы, компиляторы на Р-код и компиляторы компиляторов. В заключение главы в разд.5.5 приведены четыре примера реальных компиляторов и систем построения компиляторов, которые обсуждаются на базе концепций, введенных в предыдущих разделах.

5.1. ОСНОВНЫЕ ФУНКЦИИ КОМПИЛЯТОРА

В этом разделе обсуждаются операции, необходимые для компиляции программ типичного языка высокого уровня. В качестве примера мы будем использовать программу на Паскале, изображенную на рис.5.1, однако обсуждаемые концепции и подходы приложимы к компиляции программ и с других языков.

Рис.5.1. Пример программы на Паскале.

Для облегчения построения компиляторов язык высокого уровня обычно описывается в терминах некоторой грамматики. Эта грамматика определяет форму (синтаксис) допустимых предложений языка. Например, оператор присваивания может быть определен в грамматике как имя переменной, за которой следует оператор присваивания (:=), за которым следует выражение. Проблема компиляции может быть сформулирована как проблема поиска соответствия написанных программистом предложений структурам, определенным грамматикой, и генерации соответствующего кода для каждого предложения [Автор придерживается термина "компилятор" и не применяет более широко используемый у нас термин "транслятор".- Прим. ред.].

Предложения исходной программы удобнее представлять в виде последовательности ЛЕКСЕМ (tokens), чем просто как строку символов. Лексемы можно понимать как фундаментальные кирпичики, из которых строится язык. Например, лексемой может быть ключевое слово, имя целой переменной, арифметический оператор и т.д. Просмотр исходного текста, распознавание и классификация различных лексем называются ЛЕКСИЧЕСКИМ АНАЛИЗОМ. Часть компилятора, которая выполняет эту функцию, обычно называют СКАНЕРОМ [В нашей литературе принят термин "лексический анализатор".- Прим. ред.].

Как только лексемы выделены, каждое предложение программы может быть распознано как некоторая конструкция языка, как, например, декларативные операторы или оператор присваивания, описанные с помощью грамматики. Процесс, называемый СИНТАКСИЧЕСКИМ АНАЛИЗОМ или СИНТАКСИЧЕСКИМ РАЗБОРОМ, осуществляется той частью компилятора, которая обычно называется СИНТАКСИЧЕСКИМ АНАЛИЗАТОРОМ (parser). Последним шагом базовой схемы процесса трансляции является генерация объектного кода. Большинство компиляторов генерирует непосредственно программу в машинных кодах, а не программу на ассемблере, предназначенную для последующей трансляции в машинные коды.

Хотя мы указали на три основных шага в процессе компиляции - лексический анализ, синтаксический анализ и генерацию кодов,- важно отметить, что компилятор вовсе не обязан делать три просмотра транслируемой программы. Для некоторых языков возможна компиляция программы за один просмотр. В этом разделе мы обсудим, как может работать однопросмотровый компилятор. Однако компиляторы для других языков и компиляторы, осуществляющие изощренную оптимизацию объектного кода или какой-либо другой анализ программы, обычно являются многопросмотровыми. Мы обсудим разбиение процесса компиляции на отдельные просмотры в разд.5.4. В разд.5.5 приводится несколько примеров построения реальных компиляторов.

В последующих разделах мы обсудим основные элементы процесса компиляции и проиллюстрируем их на примере программы, представленной на рис.5.1. В разд.5.1.1 вводятся основные понятия и обозначения, используемые для описания грамматик языков программирования. В разд. 5.1.2-5.1.4 обсуждаются функции лексического анализа, синтаксического анализа и генерации кодов.

5.1.1. ГРАММАТИКИ

[В некоторых работах под грамматикой понимают понятие, объединяющее синтаксис и семантику.- Прим. ред.]

Грамматика языка программирования является формальным описанием его синтаксиса или формы, в которой записаны отдельные предложения программы или вся программа. Грамматика не описывает семантику или значения различных предложений. Информация о семантике содержится в программах генерации объектного кода. В качестве иллюстрации разницы между синтаксисом и семантикой рассмотрим два предложения:

I := J + K

и

I := X + Y

где X и Y являются действительными переменными, a I, J, K - целыми переменными. Эти два предложения имеют одинаковый синтаксис. Оба являются операторами присваивания, в которых присваиваемое значение определяется выражением, состоящим из двух имен переменных, разделенных оператором сложения. Однако семантика этих двух предложений совершенно различна. Первое предложение говорит о том, что переменные в выражении должны быть сложены с использованием целых арифметических операций, а результат сложения должен быть присвоен переменной I. Второе предложение задает сложение с плавающей точкой, результат которого должен быть преобразован в целое число перед присваиванием. Очевидно, эти два предложения будут скомпилированы в совершенно различные последовательности машинных команд, хотя их грамматическое описание одинаково. Различия между ними проявятся на этапе генерации объектного кода.

Существует несколько различных форм записи грамматик, среди которых мы рассмотрим форму Бекуса-Наура (БНФ). БНФ не самое мощное из известных средств описания синтаксиса. Фактически она даже не является вполне адекватной для описания некоторых реально существующих языков программирования. Однако эта форма достаточно проста, широко используется и предоставляет достаточные для большинства приложений средства. На рис.5.2 изображена одна из возможных грамматик БНФ для очень узкого подмножества языка Паскаль. Полное описание грамматики БНФ для Паскаля содержится в книге Йенсен [1974]. В этом разделе нам осталось обсудить эту грамматику и показать, как она связана с примером программы, изображенным на рис.5.1.

Рис. 5.2. Упрощенная грамматика Паскаля.

Грамматика БНФ состоит из множества правил вывода, каждое из которых определяет синтаксис некоторой конструкции языка программирования. Рассмотрим, например, правило 13 на рис.5.2:

<read> ::= READ ( <id - list> )

Это определение синтаксиса предложения READ языка Паскаль, обозначенное в грамматике как <read>. Символ ::= можно читать как "является по определению". С левой стороны от этого символа находится определяемая конструкция языка (в нашем случае - <read>), а с правой - описание синтаксиса этой конструкции. Строки символов, заключенные в угловые скобки < и >, называются НЕТЕРМИНАЛЬНЫМИ СИМВОЛАМИ (т.е. являются именами конструкций, определенными внутри грамматики). То, что не заключено в угловые скобки, называется ТЕРМИНАЛЬНЫМИ СИМВОЛАМИ грамматики (лексемами). В этом правиле вывода нетерминальными символами являются (read) и <id-list>. Терминальными символами являются лексемы READ, (, ). Таким образом, это правило определяет, что конструкция <read> состоит из лексемы READ, за которой следует лексема (, за ней следует конструкция языка, называемая <id-list>, за которой следует лексема ). Пробелы при описании грамматических правил не существенны и вставляются только для наглядности, Для распознавания нетерминального символа (read) необходимо чтобы было определение для нетерминального символа <id-list>. Это определение дается правилом 6 на рис.5.2:

<id-list> ::= id | <id-list> , id

Это правило предлагает две возможности, разделенные символом |, для синтаксиса нетерминального символа <id-list>. Первая возможность состоит в том, что <id-list> состоит просто из лексемы id (запись id означает идентификатор, распознаваемый сканером). Другой вариант состоит в том, что <id-list> состоит из <id-list>, за которым следует лексема ",", за которой следует лексема id. Обратите внимание, что это правило является рекурсивным. Это означает, что конструкция <id-list> определяется фактически в терминах себя самой. Рассмотрев несколько примеров, вы убедитесь, что в соответствии с этим правилом, нетерминальным символом <id-list> является любая последовательность из одной или более лексем id, разделенных запятыми. Таким образом,

ALPHA

является нетерминальным символом <id-list>, состоящим из единственного идентификатора

ALPHA-ALPHA, BETA

также являются конструкцией <id-list>, состоящей из конструкции <id-list> ALPHA, за которой следует ",", за которой идет идентификатор BETA и т.д.

Результат анализа исходного предложения в терминах грамматических конструкций удобно представлять в виде дерева. Такие деревья обычно называют ДЕРЕВЬЯМИ ГРАММАТИЧЕСКОГО РАЗБОРА или СИНТАКСИЧЕСКИМИ ДЕРЕВЬЯМИ. На рис.5.3а изображено дерево грамматического разбора для предложения

READ (VALUE)

с использованием только что обсужденных двух правил вывода.

Рис.5.3. Дерево грамматического разбора для двух предложений программы на рис.5.1.

Правило вывода 9 на рис.5.2 дает определение синтаксиса предложения присваивания:

<assign> ::= id := <exp>

Это означает, что конструкция <assign> состоит из лексемы id, за которой следует лексема :=, за которой идет конструкция <exp>. Правило 10 дает определение конструкции (ехр):

<ехр> ::= <term> | <ехр> + <term> | <exp> - <term>

Используя те же соображения, что и при анализе конструкции <id-list>, мы видим, что это правило определяет конструкцию <ехр> как состоящую из любой последовательности конструкций <term>, соединенных операторами плюс или минус. Аналогично правило 11 определяет конструкцию <term> как последовательность конструкций <factor>, разделенных, знаками * или DIV. В соответствии с правилом 12 конструкция <factor> может состоять из идентификатора id или целого int, которое также распознается сканером, или из конструкции <ехр>, заключенной в круглые скобки.

На рис.5.3б изображено дерево грамматического разбора для предложения 14 на рис.5.1, основанное на только что рассмотренных правилах вывода. Вы должны внимательно изучить этот рисунок, чтобы убедиться в правильном понимании того, как выполняется грамматический анализ исходного предложения на основании введенных грамматических правил. В разд.5.1.3 мы обсудим методы осуществления подобного синтаксического анализа компиляторами.

Обратите внимание, что в соответствии с деревом грамматического разбора на рис.5.3б умножение и деление производятся перед сложением или вычитанием. Прежде всего должны вычисляться термы SUMSQ DIV 100 и MEAN*MEAN, поскольку эти промежуточные результаты являются операндами (левым и правым поддеревом) операции вычитания. Иначе то же самое можно выразить, сказав, что операции умножения и деления имеют более высокий РАНГ (precedence), чем операции сложения и вычитания. Такое ранжирование операций является следствием того, как записаны правила 10-12 (см. упр.5.1.3). В разд.5.1.3 мы увидим, как подобное ранжирование может быть использовано при осуществлении процесса грамматического разбора.

Дерево грамматического разбора на рис.5.3 представляет собой единственно возможный результат анализа этих двух предложений в терминах грамматики, изображенной на рис.5.2. Для некоторых грамматик подобной единственности может не существовать. Если для одного и того же предложения можно построить несколько различных деревьев грамматического разбора, то соответствующая грамматика называется НЕОДНОЗНАЧНОЙ (ambiguous). При разработке компиляторов обычно предпочитают пользоваться однозначными грамматиками, поскольку в некоторых случаях неоднозначная грамматика оставляет сомнения относительно того, какой объектный код должен быть сгенерирован для анализируемого предложения (см., например, упр.5.1.4).

На рис.5.4 изображено дерево грамматического разбора для всей программы рис.5.1. Вы должны внимательно проанализировать этот рисунок, с тем чтобы понять, каким образом форма записи и структура программы соответствуют правилам вывода грамматики, приведенной на рис.5.2.

Рис.5.4. Дерево грамматического разбора для программы на рис.5.1.

5.1.2. ЛЕКСИЧЕСКИЙ АНАЛИЗ

Лексический анализ включает в себя сканирование компилируемой программы и распознавание лексем, составляющих предложения исходного текста. Сканеры обычно строятся таким образом, чтобы они могли распознавать ключевые слова, операторы и идентификаторы так же, как целые числа, числа с плавающей точкой, строки символов и другие аналогичные конструкции, встречающиеся в исходной программе. Точный перечень лексем, которые необходимо распознавать, зависит, разумеется, от языка программирования, на который рассчитан компилятор, и от грамматики, используемой для описания этого языка. Такие объекты, как идентификаторы и целые числа, обычно распознаются сканером как отдельные лексемы. Однако возможен и другой подход, в рамках которого эти лексемы описываются правилами грамматики. Например, идентификатор может быть определен следующим набором правил:

<ident> ::= <letter> | <ident> <letter> | <ident> <digit>

<letter> ::= A | B | C | D | ... |Z

<digit> ::= 0 | 1 | 2 | 3 | ... | 9

В этом случае сканер будет распознавать в качестве отдельных лексем единичные символы A, B, 0, 1 и т.д. Далее в процессе грамматического разбора последовательность этих символов будет интерпретирована как конструкция языка <ident>. Однако в рамках такого подхода распознавание простых идентификаторов должны осуществлять общие алгоритмы грамматического разбора (например, описанные в следующем разделе). Специализированные программы сканера могут выполнить эту функцию гораздо более эффективно. Поскольку основная часть программы состоит из подобных многосимвольных идентификаторов, сокращение времени компиляции может быть весьма существенным. Кроме того, такие ограничения, как максимальная длина идентификатора, гораздо легче учесть в сканере, чем в общих алгоритмах грамматического разбора.

Аналогично сканер обычно распознает непосредственно как односимвольные, так и многосимвольные лексемы. Например, строку символов READ предпочтительнее рассматривать как отдельную лексему, нежели чем последовательность, состоящую из четырех лексем R, E, A, D. Строка := будет распознана как оператор присваивания, а не как символ :, за которым следует =. Возможен, конечно, и такой подход, когда многосимвольные лексемы рассматриваются как состоящие из отдельных лексем - символов, но это существенно усложняет процесс грамматического разбора.

Результатом работы сканера является последовательность лексем. Для повышения эффективности последующих действий каждая лексема обычно представляется некоторым кодом фиксированной длины (например, целым числом), а не в виде строки символов переменной длины. При подобной записи для грамматики, приведенной на рис.5.2, лексеме PROGRAM соответствует целое число 1, идентификатору id соответствует число 22 и т.д.

Рис.5.5. Коды лексем для грамматики на рис.5.2.

Если распознанная лексема является ключевым словом или оператором, такая схема кодирования дает всю необходимую информацию. В случае же идентификатора дополнительно необходимо конкретное имя распознанного идентификатора. То же относится к целым числам, числам с плавающей точкой, строкам символов и т.д. Этого можно добиться за счет хранения не только кода лексемы соответствующего типа, но и дополнительного спецификатора лексемы. Спецификатор должен содержать имя идентификатора, значение целого числа и т.д.- всю информацию, распознанную сканером. Некоторые сканеры устроены таким образом, что записывают идентификатор, когда он встретился впервые, в таблицу символов, аналогичную таблице символов, используемой в ассемблере. В этом случае спецификатором лексем-идентификаторов может служить указатель на соответствующий элемент таблицы символов, что позволяет избежать дополнительного поиска по таблицам на последующих этапах компиляции.

На рис.5.6 изображен результат обработки сканером программы, приведенной на рис.5.1, с использованием кодировки лексем, представленной на рис.5.5. Для лексем типа 22 (идентификаторы) соответствующими спецификаторами являются указатели на таблицу символов (обозначаемые ^SUM, ^SUMSQ и т.д.). Для лексем, имеющих тип 23 (целые числа), спецификаторами являются значения соответствующих чисел (обозначаемые #0, #100 и т.д.).

Рис.5.6. Результат лексического разбора программы на рис.5.1.

Мы изобразили результат работы сканера в виде списка кодов лексем; однако это вовсе не означает, что сканер обрабатывает целиком всю программу до начала каких-либо других действий. Чаще сканер является процедурой, вызываемой в процессе грамматического разбора для получения очередной лексемы. В этом случае результатом каждого вызова сканера будет код очередной лексемы исходной программы (и, если необходимо, ее спецификатор). При этом задача сохранения всей информации о лексемах, которая может понадобиться впоследствии, ложится на процесс грамматического разбора. Подобный пример работы сканера приведен в следующем разделе.

В дополнение к своей основной функции - распознаванию лексем - сканер обычно также выполняет чтение строк исходной программы и, возможно, печать листинга исходной программы. Комментарии игнорируются сканером, за исключением того случая, когда они должны быть напечатаны и, таким образом, эффективно удаляются из исходной программы до начала процесса грамматического разбора.

Процесс лексического разбора в том виде, как мы его описали, является весьма простым. Однако многие языки имеют специфические особенности, которые должны учитываться при программировании сканера. Например, сканер должен учитывать информацию, связанную с соглашениями по формату расположения строк исходной программы. Так, в языке Фортран число в колонках 1-5 в исходном предложении должно рассматриваться как номер предложения, а не как целое число. Сканер должен учитывать также следующую языково-зависимую информацию: являются ли пробелы ограничителями лексем (как в Паскале) или нет (как в Фортране), могут ли предложения свободно размещаться в нескольких строках входного текста (как в Паскале) или же для этого требуются специальные признаки продолжения (как в Фортране).

Правила распознавания лексем могут различаться в разных частях программы. Так, например, фрагмент READ не должен распознаваться в качестве ключевого слова, если он встречается внутри строки символов, заключенной в кавычки. Пробелы же оказываются существенными именно внутри таких закавыченных строк, даже если они не существенны в остальных частях программы. Аналогично в программе на Фортране строка F6.3 должна интерпретироваться по-разному в зависимости от того, расположена ли она в предложении FORMAT или в каком-то другом месте программы.

В некоторых языках встречаются также нетипичные случаи, которые должны учитываться сканером. Например, в предложении на языке Фортран

DO 10 I=1, 100

сканер должен распознавать DO как ключевое слово, 10 как номер предложения, I как идентификатор и т.д. Однако в предложении

DO 10 I=1

сканер должен распознать DO 10 I как идентификатор, а все предложение как предложение присваивания переменной DO10I значения 1. В этом случае сканер должен посмотреть вперед, есть ли запятая, прежде чем он сможет сделать вывод о правильной интерпретации фрагмента предложения DO. Языки, в которых зарезервированные слова могут употребляться в другом смысле, представляют для сканера еще больше трудностей. В ПЛ/1, например, любое ключевое слово также может использоваться в качестве идентификатора. Такие слова, как IF, THEN, ELSE, могут являться как ключевыми словами, так и именами переменных, определенных программистом. Так, например, предложение

IF THEN=ELSE THEN IF=THEN; ELSE THEN=IF

является формально правильным, хотя и весьма экзотическим предложением ПЛ/1. В этом случае сканер должен как-то взаимодействовать с процессом грамматического разбора, чтобы правильно интерпретировать каждое слово, или же он может считать, что идентификаторы и ключевые слова являются элементами одного и того же класса лексем, оставляя задачу их различения процессу грамматического разбора.

В настоящее время разработан ряд средств для автоматического конструирования лексических анализаторов по спецификациям, записанным на специальном языке. Описание одного из таких средств, обладающих возможностями обработки рассмотренных выше нестандартных ситуаций, содержится в работе Ахо [1977].

Gudleifr- Admin

- Сообщения : 3241

Дата регистрации : 2017-03-29

Re: Бек. Введение в системное программирование. 1988

Re: Бек. Введение в системное программирование. 1988

5.1.3. СИНТАКСИЧЕСКИЙ АНАЛИЗ

Во время синтаксического анализа предложения исходной программы распознаются как языковые конструкции, описываемые используемой грамматикой. Мы можем рассматривать этот процесс как построение дерева грамматического разбора для транслируемых предложений. Методы грамматического разбора можно разбить на два больших класса - ВОСХОДЯЩИЕ и НИСХОДЯЩИЕ - в соответствии с порядком построения дерева грамматического, разбора. Нисходящие методы (методы сверху вниз) начинают с правила грамматики, определяющего конечную цель анализа с корня дерева грамматического разбора, и пытаются так его наращивать, чтобы последующие узлы дерева соответствовали синтаксису анализируемого предложения. Восходящие методы (методы снизу вверх) начинают с конечных узлов дерева грамматического разбора и пытаются объединить их построением узлов все более и более высокого уровня до тех пор, пока не будет достигнут корень дерева.

Разработано множество методов грамматического разбора, большинство из которых применимо лишь к грамматикам, удовлетворяющим определенным требованиям. В этом разделе мы кратко опишем один нисходящий и один восходящий метод, а также продемонстрируем применение этих методов к нашему примеру программы. Мы не собираемся описывать все детали обоих методов. Вместо этого мы попытаемся продемонстрировать общий подход и снабдить ссылками читателей, желающих изучить эти методы более подробно.

Восходящий метод грамматического разбора, который мы рассмотрим, называется методом ОПЕРАТОРНОГО ПРЕДШЕСТВОВАНИЯ. Он основан на анализе пар последовательно расположенных операторов исходной программы и решении вопроса о том, какой из них должен выполняться первым. Рассмотрим, например, арифметическое выражение

A + B * C - D

В соответствии с обычными правилами арифметики умножение и деление осуществляются до сложения и вычитания. Можно сказать, что умножение и деление имеют более высокий уровень предшествования, чем сложение и вычитание. При анализе первых двух операторов (+ и *) выяснится, что оператор + имеет более низкий уровень предшествования, чем оператор *. Часто это записывают следующим образом:

+ <. *

Аналогично для следующей пары операторов (* и -) оператор * имеет более высокий уровень предшествования, чем оператор -. Мы можем записать это в виде

* .> -

Метод операторного предшествования использует подобные отношения между операторами для управления процессом грамматического разбора. В частности, для рассмотренного арифметического выражения мы получили следующие отношения предшествования;

A + B * C - D

. <. . .> .

Отсюда следует, что подвыражение B*C должно быть вычислено до обработки любых других операторов рассматриваемого выражения. В терминах дерева грамматического разбора это означает, что операция * расположена на более низком уровне узлов дерева, чем операции + или -. Таким образом, рассматриваемый метод грамматического разбора должен распознать конструкцию В * С, интерпретируя ее в терминах заданной грамматики, до анализа соседних термов предложения.

Предшествующее изложение иллюстрирует основную идею, на которой основан метод грамматического разбора, построенный на отношениях операторного предшествования. В рамках этого метода анализируемое предложение сканируется слева направо до тех пор, пока не будет найдено подвыражение, операторы которого имеют более высокий уровень предшествования, чем соседние операторы. Далее это подвыражение распознается в терминах правил вывода используемой грамматики. Этот процесс продолжается до тех пор, пока не будет достигнут корень дерева, что и будет означать окончание процесса грамматического разбора. Далее мы рассмотрим приложение описанного подхода к нашему примеру программы.

Первым шагом при разработке процессора грамматического разбора, основанного на методе операторного предшествования, должно быть установление отношений предшествования между операторами грамматики. При этом под ОПЕРАТОРОМ понимается любой терминальный символ (т.е. любая лексема). Таким образом, мы должны, в частности, установить отношение предшествования между лексемами BEGIN, READ, id и (. Матрица на рис.5.7 задает отношения предшествования для грамматики, приведенной на рис.5.2. Каждая клетка этой матрицы определяет отношение предшествования (если оно существует) между лексемами, соответствующими строке и столбцу, на пересечении которых находится эта клетка. Например, мы видим, что

PROGRAM =.= VAR

и

BEGIN <. FOR

Отношение =.= означает, что обе лексемы имеют одинаковый уровень предшествования и должны рассматриваться грамматическим процессором в качестве составляющих одной конструкции языка. Обратите внимание, что для отношения предшествования не выполняются некоторые правила, привычные для отношения арифметического порядка. Например,

; .> END

но

END .> ;

Обратите внимание также на то, что для многих пар лексем отношение предшествования не существует. Это означает, что соответствующие пары лексем не могут находиться рядом ни в каком грамматически правильном предложении, Если подобная комбинация лексем все же встретится в процессе грамматического разбора, то она должна рассматриваться как синтаксическая ошибка.

Рис.5.7. Матрица предшествования для грамматики на рис.5.2.

Существуют алгоритмы автоматического построения матриц предшествования, подобных изображенной на рис.5.7, на основе описания грамматики (см., например, Ахо [1977]). Для применимости метода операторного предшествования необходимо, чтобы отношения предшествования были заданы однозначно. Например, не должно быть одновременно отношений ; <. BEGIN и ; .> BEGIN. Это требование выполняется для грамматики рис.5.2, однако надо иметь в виду, что несущественные ее изменения могут привести к тому, что некоторые из отношений перестанут быть однозначными и метод оперативного предшествования станет неприменимым.

На рис.5.8 изображен результат применения метода операторного предшествования к двум предложениям программы рис.5.1. На рис.5.8а изображен анализ предложения READ строки 9 этой программы. Это предложение анализируется по лексемам слева направо. Для каждой пары соседних операторов определено отношение предшествования. В строке (i) на рис.5.8а процессор грамматического разбора выделил фрагмент, ограниченный отношениями <. и .>, для распознавания в терминах грамматики. В данном случае этот фрагмент содержит единственную лексему id. Эта лексема может быть распознана как нетерминальный символ <factor> в соответствии с грамматическим правилом 12. Однако эта лексема может быть также распознана как нетерминальные символы <prog-name> (правило 2) и <id-list> (правило 6). Для рассматриваемого метода не важно, КАКОЙ конкретно нетерминальный символ распознан. Лексема id интерпретируется просто как некоторый нетерминальный символ <Ni>. В строке (ii) на рис.5.8а изображен результат анализа предложения, в котором лексема id заменена на <Ni>. Из него следует, что далее надо распознавать правый фрагмент предложения.

Рис.5.8. Грамматический разбор двух предложений программы на рис.5.1 методом операторного предшествования.

Строка (ii) на рис.5.8а также изображает отношение предшествования для новой версии анализируемого предложения. Процессор грамматического разбора, основанный на отношении предшествования, обычно использует стек для хранения полученных от сканера (но еще грамматически не распознанных) лексем для их последующего распознавания. Отношения предшествования определены лишь для терминальных символов. Таким образом, нетерминальный символ <Ni> не будет вовлечен в этот процесс, и далее отношения предшествования будут установлены между терминальными символами ( и ). В данном случае для последующего распознавания будет выделен фрагмент

READ ( <N1> )

который соответствует, за исключением имени нетерминального символа, грамматическому правилу 13. Это правило является единственным, применимым для этого фрагмента. Однако, так же как и прежде, мы просто обозначим этот фрагмент как нетерминальный символ <N2>.

На этом разбор предложения READ закончен. Если мы сравним дерево грамматического разбора на рис.5.3а с только что построенным, то увидим, что они полностью совпадают, за исключением используемых имен нетерминальных символов. Это означает, что мы правильно определили синтаксис анализируемого предложения, что и является целью процесса грамматического разбора. Сами же имена нетерминальных символов были выбраны произвольно автором записи грамматики и не имеют никакого отношения к смыслу предложений исходной программы.

На рис. 5.8б изображен аналогичный пошаговый процесс грамматического разбора предложения присваивания в строке 14 программы на рис.5.1. Обратите внимание, что процесс сканирования слева направо продолжается на каждом шаге грамматического разбора лишь до тех пор, пока не определился очередной фрагмент предложения для грамматического распознавания, т.е. первый фрагмент, ограниченный отношениями <. и .>. Как только подобный фрагмент выделен, он интерпретируется как некоторый очередной нетерминальный символ в соответствии с каким-нибудь правилом грамматики. Этот процесс продолжается до тех пор, пока предложение не будет распознано целиком. Вы должны внимательно проследить все этапы, изображенные на рис.5.86, для того, чтобы убедиться в правильном понимании процесса анализа с использованием матрицы предшествования, приведенной на рис.5.7. Обратите внимание, что каждый фрагмент дерева грамматического разбора строится, начиная с оконечных узлов вверх, в сторону корня дерева. Отсюда и возник термин ВОСХОДЯЩИЙ РАЗБОР.

Рис.5.8. Продолжение.

Сравнивая деревья грамматического разбора, изображенные на рис.5.8б и рис.5.3б, мы обнаружим некоторые различия. Например, идентификатор SUMSQ на рис.5.3 был сначала интерпретирован как (factor), а потом как (term), являющийся одним из операндов операции DIV. На рис.5.8б идентификатор SUMSQ интерпретирован как единственный нетерминальный символ <Ni>, являющийся операндом DIV. Таким образом, <Ni> на дереве, изображенном на рис.5.8б, соответствует двум нетерминальным символам - (factor) и (term) - на рис.5.3б, Имеются и другие подобные различия между этими двумя деревьями.

Они вытекают из свободы образования имен нетерминальных символов, распознаваемых в рамках метода операторного предшествования. Интерпретация SUMSQ на рис.5.3б сначала в качестве (factor), а потом (term) является просто переименованием нетерминальных символов. Такое переименование необходимо, поскольку в соответствии с грамматическим правилом И первым операндом операции умножения должен быть (term), а не (factor). Так как для метода операторного предшествования имена нетерминальных символов несущественны, то подобное переименование в процессе распознавания становится ненужным. Собственно говоря, три различных имени - <ехр>, <term> и <factor> - были включены в грамматику только как средства описания отношения предшествования между операторами (например, для указания того, что умножение следует выполнять прежде сложения). Поскольку эта информация содержится в нашей матрице предшествования, то становится ненужным различать эти три имени в процессе грамматического разбора.

Хотя мы проиллюстрировали метод операторного предшествования только на разборе отдельных предложений, этот метод применим и для всей программы в целом. Вы можете попробовать применить этот метод к программе на рис.5.1, используя матрицу предшествования на рис.5.7. Результат должен совпадать с деревом грамматического разбора, изображенном на рис.5.4, за исключением различий в именах нетерминальных символов, подобных только что рассмотренным.

Другой метод грамматического разбора, который мы рассмотрим в этом разделе, это нисходящий метод, называемый РЕКУРСИВНЫМ СПУСКОМ. Процессор грамматического разбора, основанный на этом методе, состоит из отдельных процедур для каждого нетерминального символа, определенного в грамматике. Каждая такая процедура старается во входном потоке найти подстроку, начинающуюся с текущей лексемы, которая может быть интерпретирована как нетерминальный символ, связанный с данной процедурой. В процессе своей работы она может вызывать другие подобные процедуры или даже рекурсивно саму себя для поиска других нетерминальных символов. Если эта процедура находит соответствующий нетерминальный символ, то она заканчивает свою работу, передает в вызвавшую ее программу признак успешного завершения и устанавливает указатель текущей лексемы на первую лексему после распознанной подстроки. Если же процедура не может найти подстроку, которая могла бы быть интерпретирована как требуемый нетерминальный символ, она заканчивается с признаком неудачи или же вызывает процедуру выдачи диагностического сообщения и процедуру восстановления.

Рассмотрим в качестве примера грамматическое правило 13 на рис.5.2. Процедура метода рекурсивного спуска, соответствующая нетерминальному символу <read>, прежде всего исследует две последовательные лексемы, сравнивая их с READ и (. В случае совпадения эта процедура вызывает другую процедуру, соответствующую нетерминальному символу <id-list>. Если процедура <id-list> завершится успешно, то процедура <read> сравнивает следующую лексему с ). Если все эти проверки окажутся успешными, то процедура <read> завершается с признаком успеха и устанавливает указатель текущей лексемы на лексему, следующую за ). В противном случае процедура <read> завершается с признаком неудачи.

Эта процедура лишь немного сложнее, чем те несколько определенных грамматикой альтернатив для соответствующих нетерминалов. Дополнительно процедура должна решать, какую альтернативу попробовать в качестве следующей. Для метода рекурсивного спуска необходимо, чтобы соответствующую альтернативу можно было выбрать на основании анализа очередной входной лексемы. Существуют другие нисходящие методы грамматического разбора, для которых это требование может не выполняться. Однако они не являются столь эффективными, как метод рекурсивного спуска. Так, например, процедура, соответствующая <stmt>, анализирует очередную лексему для того, чтобы выбрать одну из четырех возможных альтернатив. Если это лексема READ, то вызывается процедура, соответствующая нетерминальному символу <read>; если это лексема id, то вызывается процедура, соответствующая нетерминальному символу <assign>, поскольку это единственная альтернатива, которая может начинаться с лексемы id, и т.д.

Если мы попытаемся написать полный набор процедур для грамматики на рис.5.2, мы столкнемся со следующей трудностью. Процедура для <id-list>, соответствующая правилу 6, будет не в состоянии выбрать одну из двух альтернатив, поскольку обе альтернативы id и <id-list> могут начинаться с лексемы id. Тут скрыта и более существенная трудность. Если процедура каким-либо образом решит попробовать вторую альтернативу (<id - list>, id), то она немедленно вызовет рекурсивно саму себя для поиска нетерминального символа <id-list>.

Это приведет еще к одному рекурсивному вызову и т.д., в результате чего образуется бесконечная цепочка рекурсивных вызовов. Причина этого заключается в том, что одна из альтернатив для <id-list> начинается также с <id-list). Нисходящий грамматический разбор не применим непосредственно для грамматик, содержащих подобные ЛЕВЫЕ РЕКУРСИИ. Те же проблемы возникнут и в отношении правил 3, 7, 10 и 11. Методы исключения левой рекурсии из правил грамматики можно найти в работах Грис [1971] и Ахо [1977].

Рис.5.9. Упрошенная грамматика Паскаля, модифицированная для грамматического разбора методом рекурсивного спуска.

На рис.5.9 изображена та же грамматика, что и на рис.5.2, но с исключенной левой рекурсией. Рассмотрим, например, правило 6а на рис.5.9:

<id-list> ::= id { , id }

Эта нотация, являющаяся широко принятым расширением БНФ, означает, что конструкция, заключенная в фигурные скобки, может быть либо опущена, либо повторяться один или более число раз. Таким образом, правило 6а определяет нетерминальный символ <id-list> как состоящий из единственной лексемы id или же из произвольного числа следующих друг за другом лексем id, разделенных запятой. Это очевидно, эквивалентно правилу 6 на рис.5.2. В соответствии с этим новым определением процедура, соответствующая нетерминальному символу <id-list>, сначала ищет лексему id, а затем продолжает сканировать входной текст до тех пор, пока следующая пара лексем не совпадет с запятой и id. Такая запись устраняет проблему левой рекурсии, а также решает вопрос, какую из возможных альтернатив <id-list> пробовать первой.

Аналогичные изменения сделаны в правилах 3а, 7а, 10а и 11а на рис.5.9. Вам надо сравнить эти правила с соответствующими им правилами на рис.5.2 для того, чтобы убедиться в понимании сделанных изменений. Обратите внимание, что грамматика осталась рекурсивной: <ехр> определено в терминах <term>, который в свою очередь определен в терминах <factor>, а одна из альтернатив для нетерминального символа <factor> включает в себя <ехр>. Это означает, что рекурсивные вызовы процедур грамматического разбора по-прежнему возможны. Однако непосредственная левая рекурсия устранена. Цепочка вызовов, начиная с <ехр> и далее процедур, связанных с <term>, <factor> и опять <ехр>, должна продвинуть указатель текущей лексемы из входного файла как минимум на одну лексему вперед.

На рис.5.10 изображен грамматический разбор методом рекурсивного спуска предложения READ в строке 9 на рис.5.1 с использованием грамматики на рис.5.9. На рис.510а изображены процедуры, соответствующие нетерминальным символам <read> и <id-list>, логика которых совпадает с приведенным выше описанием. При этом предполагается, что переменная TOKEN содержит тип следующей лексемы из входного потока (в рамках схемы кодирования, изображенной на рис.5.5). Вам надо внимательно ознакомиться с этими процедурами, чтобы убедиться, что вы понимаете, каким образом они получены из исходной грамматики.

Рис.5.10. Грамматический разбор предложения READ методом рекурсивной спуска.

Заметьте, что в процедуре IDLIST символ запятая (,), за которым не следует лексема id, рассматривается как ошибка и процедура заканчивается с признаком неудачи. Если же последовательность лексем типа "id, id" является правильной конструкцией языка, то метод рекурсивного спуска не даст правильных результатов. Для такой грамматики необходимо использовать более сложные методы грамматического разбора, которые должны допускать во время нисходящего разбора возврат по входной строке после обнаружения того факта, что за последней запятой не следует лексема id.

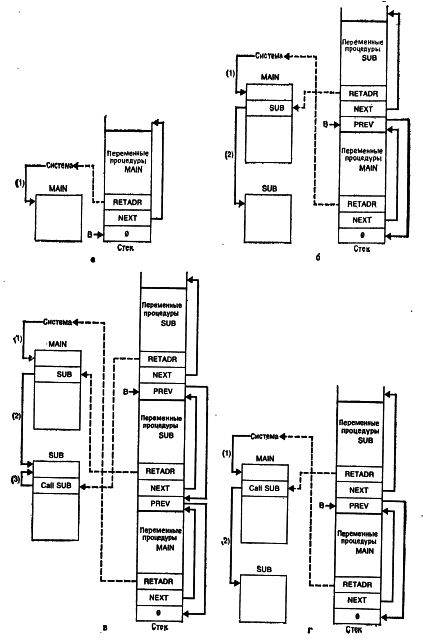

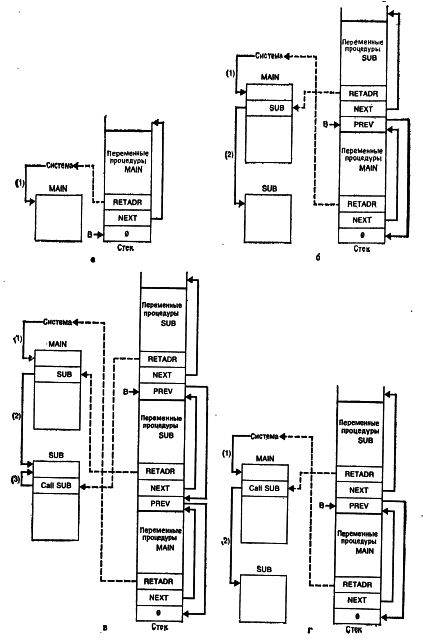

На рис.5.10б графически представлен процесс грамматического разбора методом рекурсивного спуска для анализируемого предложения. На фрагменте (i) изображен вызов процедуры READ, которая обнаружила лексемы READ и ( во входном потоке (это изображено штриховыми линиями). Во фрагменте (ii) процедура READ вызвала процедуру IDLIST (изображено штриховой линией), которая обработала лексему id. Во фрагменте (iii) процедура IDLIST закончила свою работу, передала управление процедуре READ с признаком успешного завершения; процедура READ обработала входную лексему ). На этом анализ исходного предложения завершен. Процедура READ закончит свою работу с признаком успешного завершения, что означает, что нетерминальный символ <read> обнаружен. Обратите внимание, что последовательность вызова процедур и обработки лексем целиком определяется структурой предложения READ. Фрагмент (iii) полностью совпадает с деревом грамматического разбора на рис.5.3а. Обратите внимание также на то, что дерево грамматического разбора строилось, начиная со своего корня, что и повлекло за собой термин НИСХОДЯЩИЙ РАЗБОР.

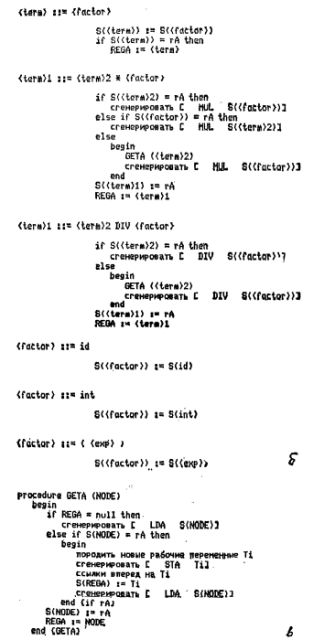

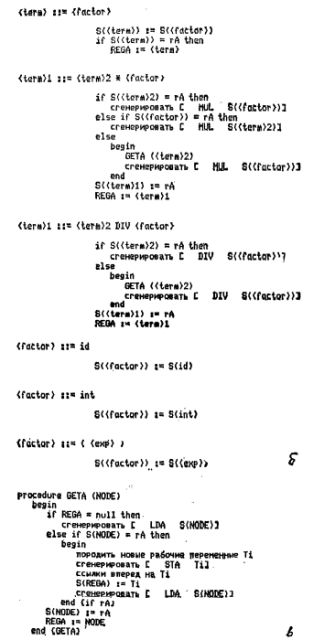

На рис.5.11 представлен разбор методом рекурсивного спуска оператора присваивания в строке 14 на рис.5.1. На рис.5.11а изображены процедуры для нетерминальных символов, необходимые для разбора этого предложения. Вы должны внимательно сравнить эти процедуры с соответствующими правилами грамматики. На. рис.5.11б изображены шаги грамматического разбора (вызовы процедур и обработка лексем), аналогичные приведенным на рис.5.10б. Читателю настоятельно рекомендуется проследить каждый шаг анализа этого предложения с использованием процедур рис.5.11а. Сравните деревья грамматического разбора на рис.5.11б и рис.5.3б. Обратите внимание, что различия между этими двумя деревьями в точности соответствуют различиям между грамматиками, изображенными на рис.5.9 и рис.5.2.

Рис. 5.11. Грамматический разбор предложения присваивания методом рекурсивного спуска.

Мы привели примеры грамматического разбора отдельных предложений методом рекурсивного спуска. Однако этот метод применим и ко всей программе в целом. В этом случае для осуществления синтаксического анализа следует просто обратиться к процедуре, соответствующей нетерминальному символу <prog>. В результате работы этой процедуры будет построено дерево грамматического разбора для всей программы. Вы можете написать недостающие процедуры для всех нетерминальных символов грамматики на рис.5.9 и применить метод рекурсивного спуска к программе на рис.5.1. В качестве результата вы должны получить дерево грамматического разбора, аналогичное изображенному на рис.5.4. Различия должны быть связаны только с теми модификациями, которые имеются в грамматике на рис.5.9.

Обратите внимание, что в языке программирования отсутствуют какие бы то ни были особенности, заставляющие отдать предпочтение одному из методов грамматического разбора. Мы использовали один восходящий и один нисходящий метод для разбора одной и той же программы с использованием практически одинаковой грамматики. Возможно также одновременное использование этих методов. Некоторые компиляторы используют метод рекурсивного спуска для распознавания конструкций относительно высокого уровня (например, до уровня отдельных предложений языка), а потом переключаются на метод, аналогичный методу операторного предшествования для анализа таких конструкций, как, например, арифметические выражения. Дальнейшее обсуждение методов грамматического разбора содержится в работах Ахо [1977], Льюис [1976] и Грис [1971].

Во время синтаксического анализа предложения исходной программы распознаются как языковые конструкции, описываемые используемой грамматикой. Мы можем рассматривать этот процесс как построение дерева грамматического разбора для транслируемых предложений. Методы грамматического разбора можно разбить на два больших класса - ВОСХОДЯЩИЕ и НИСХОДЯЩИЕ - в соответствии с порядком построения дерева грамматического, разбора. Нисходящие методы (методы сверху вниз) начинают с правила грамматики, определяющего конечную цель анализа с корня дерева грамматического разбора, и пытаются так его наращивать, чтобы последующие узлы дерева соответствовали синтаксису анализируемого предложения. Восходящие методы (методы снизу вверх) начинают с конечных узлов дерева грамматического разбора и пытаются объединить их построением узлов все более и более высокого уровня до тех пор, пока не будет достигнут корень дерева.

Разработано множество методов грамматического разбора, большинство из которых применимо лишь к грамматикам, удовлетворяющим определенным требованиям. В этом разделе мы кратко опишем один нисходящий и один восходящий метод, а также продемонстрируем применение этих методов к нашему примеру программы. Мы не собираемся описывать все детали обоих методов. Вместо этого мы попытаемся продемонстрировать общий подход и снабдить ссылками читателей, желающих изучить эти методы более подробно.

Восходящий метод грамматического разбора, который мы рассмотрим, называется методом ОПЕРАТОРНОГО ПРЕДШЕСТВОВАНИЯ. Он основан на анализе пар последовательно расположенных операторов исходной программы и решении вопроса о том, какой из них должен выполняться первым. Рассмотрим, например, арифметическое выражение

A + B * C - D

В соответствии с обычными правилами арифметики умножение и деление осуществляются до сложения и вычитания. Можно сказать, что умножение и деление имеют более высокий уровень предшествования, чем сложение и вычитание. При анализе первых двух операторов (+ и *) выяснится, что оператор + имеет более низкий уровень предшествования, чем оператор *. Часто это записывают следующим образом:

+ <. *

Аналогично для следующей пары операторов (* и -) оператор * имеет более высокий уровень предшествования, чем оператор -. Мы можем записать это в виде

* .> -

Метод операторного предшествования использует подобные отношения между операторами для управления процессом грамматического разбора. В частности, для рассмотренного арифметического выражения мы получили следующие отношения предшествования;

A + B * C - D

. <. . .> .

Отсюда следует, что подвыражение B*C должно быть вычислено до обработки любых других операторов рассматриваемого выражения. В терминах дерева грамматического разбора это означает, что операция * расположена на более низком уровне узлов дерева, чем операции + или -. Таким образом, рассматриваемый метод грамматического разбора должен распознать конструкцию В * С, интерпретируя ее в терминах заданной грамматики, до анализа соседних термов предложения.

Предшествующее изложение иллюстрирует основную идею, на которой основан метод грамматического разбора, построенный на отношениях операторного предшествования. В рамках этого метода анализируемое предложение сканируется слева направо до тех пор, пока не будет найдено подвыражение, операторы которого имеют более высокий уровень предшествования, чем соседние операторы. Далее это подвыражение распознается в терминах правил вывода используемой грамматики. Этот процесс продолжается до тех пор, пока не будет достигнут корень дерева, что и будет означать окончание процесса грамматического разбора. Далее мы рассмотрим приложение описанного подхода к нашему примеру программы.

Первым шагом при разработке процессора грамматического разбора, основанного на методе операторного предшествования, должно быть установление отношений предшествования между операторами грамматики. При этом под ОПЕРАТОРОМ понимается любой терминальный символ (т.е. любая лексема). Таким образом, мы должны, в частности, установить отношение предшествования между лексемами BEGIN, READ, id и (. Матрица на рис.5.7 задает отношения предшествования для грамматики, приведенной на рис.5.2. Каждая клетка этой матрицы определяет отношение предшествования (если оно существует) между лексемами, соответствующими строке и столбцу, на пересечении которых находится эта клетка. Например, мы видим, что

PROGRAM =.= VAR

и

BEGIN <. FOR

Отношение =.= означает, что обе лексемы имеют одинаковый уровень предшествования и должны рассматриваться грамматическим процессором в качестве составляющих одной конструкции языка. Обратите внимание, что для отношения предшествования не выполняются некоторые правила, привычные для отношения арифметического порядка. Например,

; .> END

но

END .> ;

Обратите внимание также на то, что для многих пар лексем отношение предшествования не существует. Это означает, что соответствующие пары лексем не могут находиться рядом ни в каком грамматически правильном предложении, Если подобная комбинация лексем все же встретится в процессе грамматического разбора, то она должна рассматриваться как синтаксическая ошибка.

Рис.5.7. Матрица предшествования для грамматики на рис.5.2.

Существуют алгоритмы автоматического построения матриц предшествования, подобных изображенной на рис.5.7, на основе описания грамматики (см., например, Ахо [1977]). Для применимости метода операторного предшествования необходимо, чтобы отношения предшествования были заданы однозначно. Например, не должно быть одновременно отношений ; <. BEGIN и ; .> BEGIN. Это требование выполняется для грамматики рис.5.2, однако надо иметь в виду, что несущественные ее изменения могут привести к тому, что некоторые из отношений перестанут быть однозначными и метод оперативного предшествования станет неприменимым.

На рис.5.8 изображен результат применения метода операторного предшествования к двум предложениям программы рис.5.1. На рис.5.8а изображен анализ предложения READ строки 9 этой программы. Это предложение анализируется по лексемам слева направо. Для каждой пары соседних операторов определено отношение предшествования. В строке (i) на рис.5.8а процессор грамматического разбора выделил фрагмент, ограниченный отношениями <. и .>, для распознавания в терминах грамматики. В данном случае этот фрагмент содержит единственную лексему id. Эта лексема может быть распознана как нетерминальный символ <factor> в соответствии с грамматическим правилом 12. Однако эта лексема может быть также распознана как нетерминальные символы <prog-name> (правило 2) и <id-list> (правило 6). Для рассматриваемого метода не важно, КАКОЙ конкретно нетерминальный символ распознан. Лексема id интерпретируется просто как некоторый нетерминальный символ <Ni>. В строке (ii) на рис.5.8а изображен результат анализа предложения, в котором лексема id заменена на <Ni>. Из него следует, что далее надо распознавать правый фрагмент предложения.

Рис.5.8. Грамматический разбор двух предложений программы на рис.5.1 методом операторного предшествования.

Строка (ii) на рис.5.8а также изображает отношение предшествования для новой версии анализируемого предложения. Процессор грамматического разбора, основанный на отношении предшествования, обычно использует стек для хранения полученных от сканера (но еще грамматически не распознанных) лексем для их последующего распознавания. Отношения предшествования определены лишь для терминальных символов. Таким образом, нетерминальный символ <Ni> не будет вовлечен в этот процесс, и далее отношения предшествования будут установлены между терминальными символами ( и ). В данном случае для последующего распознавания будет выделен фрагмент

READ ( <N1> )

который соответствует, за исключением имени нетерминального символа, грамматическому правилу 13. Это правило является единственным, применимым для этого фрагмента. Однако, так же как и прежде, мы просто обозначим этот фрагмент как нетерминальный символ <N2>.

На этом разбор предложения READ закончен. Если мы сравним дерево грамматического разбора на рис.5.3а с только что построенным, то увидим, что они полностью совпадают, за исключением используемых имен нетерминальных символов. Это означает, что мы правильно определили синтаксис анализируемого предложения, что и является целью процесса грамматического разбора. Сами же имена нетерминальных символов были выбраны произвольно автором записи грамматики и не имеют никакого отношения к смыслу предложений исходной программы.

На рис. 5.8б изображен аналогичный пошаговый процесс грамматического разбора предложения присваивания в строке 14 программы на рис.5.1. Обратите внимание, что процесс сканирования слева направо продолжается на каждом шаге грамматического разбора лишь до тех пор, пока не определился очередной фрагмент предложения для грамматического распознавания, т.е. первый фрагмент, ограниченный отношениями <. и .>. Как только подобный фрагмент выделен, он интерпретируется как некоторый очередной нетерминальный символ в соответствии с каким-нибудь правилом грамматики. Этот процесс продолжается до тех пор, пока предложение не будет распознано целиком. Вы должны внимательно проследить все этапы, изображенные на рис.5.86, для того, чтобы убедиться в правильном понимании процесса анализа с использованием матрицы предшествования, приведенной на рис.5.7. Обратите внимание, что каждый фрагмент дерева грамматического разбора строится, начиная с оконечных узлов вверх, в сторону корня дерева. Отсюда и возник термин ВОСХОДЯЩИЙ РАЗБОР.

Рис.5.8. Продолжение.

Сравнивая деревья грамматического разбора, изображенные на рис.5.8б и рис.5.3б, мы обнаружим некоторые различия. Например, идентификатор SUMSQ на рис.5.3 был сначала интерпретирован как (factor), а потом как (term), являющийся одним из операндов операции DIV. На рис.5.8б идентификатор SUMSQ интерпретирован как единственный нетерминальный символ <Ni>, являющийся операндом DIV. Таким образом, <Ni> на дереве, изображенном на рис.5.8б, соответствует двум нетерминальным символам - (factor) и (term) - на рис.5.3б, Имеются и другие подобные различия между этими двумя деревьями.

Они вытекают из свободы образования имен нетерминальных символов, распознаваемых в рамках метода операторного предшествования. Интерпретация SUMSQ на рис.5.3б сначала в качестве (factor), а потом (term) является просто переименованием нетерминальных символов. Такое переименование необходимо, поскольку в соответствии с грамматическим правилом И первым операндом операции умножения должен быть (term), а не (factor). Так как для метода операторного предшествования имена нетерминальных символов несущественны, то подобное переименование в процессе распознавания становится ненужным. Собственно говоря, три различных имени - <ехр>, <term> и <factor> - были включены в грамматику только как средства описания отношения предшествования между операторами (например, для указания того, что умножение следует выполнять прежде сложения). Поскольку эта информация содержится в нашей матрице предшествования, то становится ненужным различать эти три имени в процессе грамматического разбора.

Хотя мы проиллюстрировали метод операторного предшествования только на разборе отдельных предложений, этот метод применим и для всей программы в целом. Вы можете попробовать применить этот метод к программе на рис.5.1, используя матрицу предшествования на рис.5.7. Результат должен совпадать с деревом грамматического разбора, изображенном на рис.5.4, за исключением различий в именах нетерминальных символов, подобных только что рассмотренным.

Другой метод грамматического разбора, который мы рассмотрим в этом разделе, это нисходящий метод, называемый РЕКУРСИВНЫМ СПУСКОМ. Процессор грамматического разбора, основанный на этом методе, состоит из отдельных процедур для каждого нетерминального символа, определенного в грамматике. Каждая такая процедура старается во входном потоке найти подстроку, начинающуюся с текущей лексемы, которая может быть интерпретирована как нетерминальный символ, связанный с данной процедурой. В процессе своей работы она может вызывать другие подобные процедуры или даже рекурсивно саму себя для поиска других нетерминальных символов. Если эта процедура находит соответствующий нетерминальный символ, то она заканчивает свою работу, передает в вызвавшую ее программу признак успешного завершения и устанавливает указатель текущей лексемы на первую лексему после распознанной подстроки. Если же процедура не может найти подстроку, которая могла бы быть интерпретирована как требуемый нетерминальный символ, она заканчивается с признаком неудачи или же вызывает процедуру выдачи диагностического сообщения и процедуру восстановления.

Рассмотрим в качестве примера грамматическое правило 13 на рис.5.2. Процедура метода рекурсивного спуска, соответствующая нетерминальному символу <read>, прежде всего исследует две последовательные лексемы, сравнивая их с READ и (. В случае совпадения эта процедура вызывает другую процедуру, соответствующую нетерминальному символу <id-list>. Если процедура <id-list> завершится успешно, то процедура <read> сравнивает следующую лексему с ). Если все эти проверки окажутся успешными, то процедура <read> завершается с признаком успеха и устанавливает указатель текущей лексемы на лексему, следующую за ). В противном случае процедура <read> завершается с признаком неудачи.

Эта процедура лишь немного сложнее, чем те несколько определенных грамматикой альтернатив для соответствующих нетерминалов. Дополнительно процедура должна решать, какую альтернативу попробовать в качестве следующей. Для метода рекурсивного спуска необходимо, чтобы соответствующую альтернативу можно было выбрать на основании анализа очередной входной лексемы. Существуют другие нисходящие методы грамматического разбора, для которых это требование может не выполняться. Однако они не являются столь эффективными, как метод рекурсивного спуска. Так, например, процедура, соответствующая <stmt>, анализирует очередную лексему для того, чтобы выбрать одну из четырех возможных альтернатив. Если это лексема READ, то вызывается процедура, соответствующая нетерминальному символу <read>; если это лексема id, то вызывается процедура, соответствующая нетерминальному символу <assign>, поскольку это единственная альтернатива, которая может начинаться с лексемы id, и т.д.